[정처기] 5과목 : 정보시스템 구축 관리 기출 문제 모음 및 풀이 (24년도~20년도)

1. 다음중 휴리스틱 탐색 방법이 아닌 것은?

① A Algorithm

② Greedy Search

③ Hill Climbing

④ Bell-Lapadula

휴리스틱 탐색(Heuristic Search)

- 문제를 해결하기 위해 경험적 규칙이나 추정치를 사용하여 탐색 공간을 효율적으로 줄이는 방법이다.

- 주로 최적화 문제나 인공지능 분야에서 많이 사용된다.

휴리스트 탐색 종류

Heuristic Function A Algorithm Beam Search Consistent Heuristic Greedy Search Hill Climbing Simulated Annealing Best First

2. CMM(Capability Maturity Model) 모델의 레벨로 옳지 않은 것은?

① 최적단계

② 관리단계

③ 계획단계

④ 정의단계

CMM (Capability Maturity Model) 레벨

: 소프트웨어 개발 프로세스의 성숙도를 평가하는 5단계 모델이다.

초기 단계 (Initial) 프로세스가 예측 불가능하고 제대로 통제되지 않음. 관리 단계 (Managed) 프로세스가 프로젝트별로 정의되고 관리됨. 정의 단계 (Defined) 표준화된 프로세스가 조직 전체에 걸쳐 정의되고 이해됨. 정량적 관리 단계 (Quantitatively Managed) 프로세스가 측정되고 통제됨. 최적화 단계 (Optimizing) 프로세스 개선에 지속적으로 초점을 맞춤.

3. 다음 설명에 해당하는 생명주기 모형으로 가장 옳은 것은?

가장 오래된 모형으로 많은 적용 사례가 있지만 요구사항의 변경이 어려우며, 각 단계의 결과가 확인되어야지만 다음 단계로 넘어간다. 선형 순차적 모형으로 고전적 생명주기 모형이라고도 한다.

① 패키지 모형

② 코코모 모형

③ 폭포수 모형

④ 관계형 모델

폭포수 모형 : 고전적 생명주기, (선형) 순차적 진행

4. 서비스지향 아키텍처 기반 애플리케이션을 구성하는 층이 아닌 것은?

① 표현층

② 프로세스층

③ 제어 클래스층

④ 비즈니스층

서비스 지향 아키텍처 (SOA) 일반적인 층

표현층, 비즈니스층, 서비스층, 프로세스층, 데이터 접근층, 통합층

5. 다음 내용이 설명하는 것은?

- 미국의 작가 닐 스티븐슨(Neal Stephenson)이 1992년에 발표한 사이버펑크 소설 스노우 크래쉬에 처음 소개된 개념이다.

- 가상현실을 넘어선 개념으로 3차원 가상 세계에서 사람들이 현실 세계처럼 상호작용하고 생활할 수 있는 디지털 공간을 의미한다.

① 메타버스

② 증강 현실

③ 혼합현실

④ 디지털 트윈

메타버스 : 새로운 3차원 가상 세계에서 상호작용하여 활동하는 디지털 공간

증강 현실 : 현실 세계 위에서 정보를 겹쳐 보여주는 기술

6. 소프트웨어 개발 프레임워크의 적용 효과로 볼 수 없는 것은?

① 공통 컴포넌트 재사용으로 중복 예산 절감

② 기술종속으로 인한 선행사업자 의존도 증대

③ 표준화된 연계모듈 활용으로 상호 운용성 향상

④ 개발표준에 의한 모듈화로 유지보수 용이

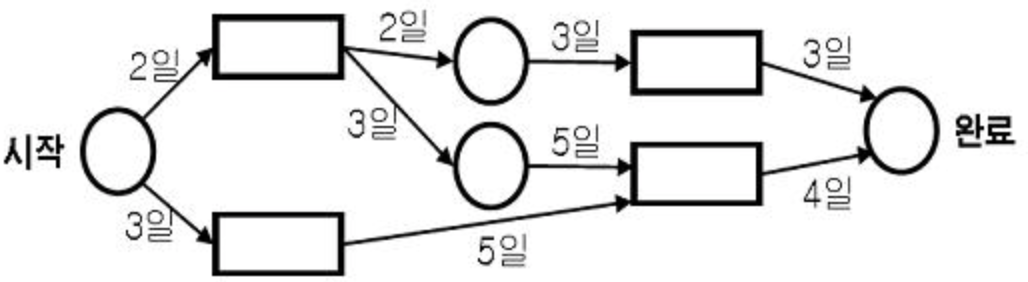

7. CPM 네트워크가 다음과 같을 때 임계경로의 소요기일은?

① 10일

② 12일

③ 14일

④ 16일

임계경로 : 계산된 모든 경로의 소요 기일 중 가장 긴 경로

2 + 3 + 5 + 4 = 14

8. 익스트림 프로그래밍(eXtreme Programming)의 5가지 가치에 속하지 않는 것은?

① 의사 소통

② 단순성

③ 피드백

④ 고객 배제

XP 핵심가치

소통, 단순성, 피드백, 용기, 존중

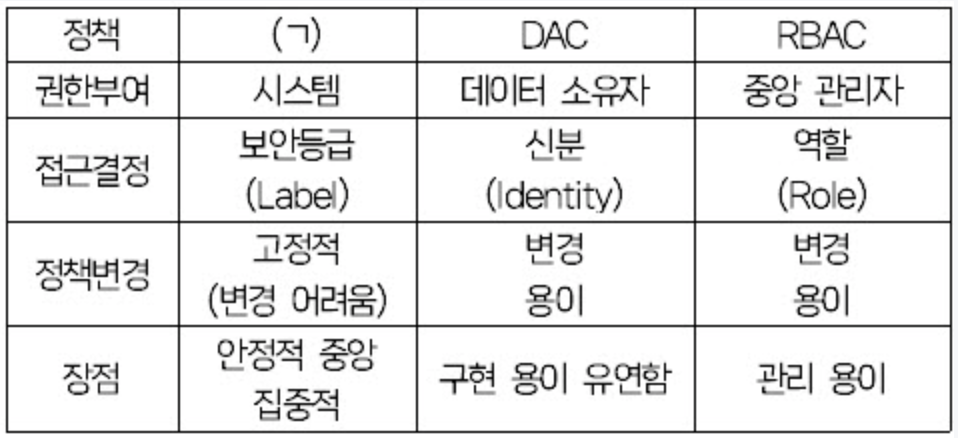

9. 다음은 정보의 접근통제 정책에 대한 설명이다. (ㄱ)에 들어갈 내용으로 옳은 것은?

① NAC

② MAC

③ SDAC

④ AAC

10. 소프트웨어 개발 모델 중 나선형 모델의 4가지 주요 활동이 순서대로 나열된 것은?

Ⓐ 계획 수립

Ⓑ 고객 평가

Ⓒ 개발 및 검증

Ⓓ 위험 분석

① Ⓐ-Ⓑ-Ⓓ-Ⓒ 순으로 반복

② Ⓐ-Ⓓ-Ⓒ-Ⓑ 순으로 반복

③ Ⓐ-Ⓑ-Ⓒ-Ⓓ 순으로 반복

④ Ⓐ-Ⓒ-Ⓑ-Ⓓ 순으로 반복

나선형 모델 개발 단계

계획 수립 - 위험 분석 - 개발 - 고객 평가

11. 타원 곡선 위에서의 이산대수 문제의 난해성에 기반한 암호화 알고리즘으로 비트코인과 같은 블록체인 시스템등에 활용되는 방식은 무엇인가?

① RSA

② ECC

③ DSA

④ MD5

RSA : 소인수분해 문제의 난해성을 기반으로 한다. (R소)

ECC(타원 곡선 암호) : 타원 곡선 위에서의 이산대수 문제의 난해성을 기반으로 한다. (이이)

12. CSMA/CA 방식에 대한 설명과 가장 거리가 먼 것은?

① 무선 환경에서 효율적인 통신을 위해 채널 상태를 감지하고 충돌을 회피하는 방식이다.

② 유선 네트워크에서 주로 사용되며, 충돌을 감지하고, 전송을 중단하고 랜덤한 시간 후 재전송을 시도한다.

③ IEEE 802.11 프로토콜을 사용한다.

④ 랜덤 백오프,RTS/CTS 등 다양한 메커니즘을 사용하여 충돌을 줄이고 효율적인 통신을 지원한다.

CSMA/CA(Avoidance,회피)는 무선 네트워크에서 충돌을 회피하는 방식으로, 충돌을 미리 방지하는 메커니즘에 초첨을 맞춘다.

②번의 설명은 CSMA/CD(Detection, 감지)에 대한 방식이다.

13. 다음이 설명하는 다중화 기술은?

- 광섬유를 이용한 통신기술의 하나를 의미함

- 파장이 서로 다른 복수의 광신호를 동시에 이용하는 것으로 광섬유를 다중화 하는 방식임

- 빛의 파장 축과 파장이 다른 광선은 서로 간섭을 일으키지 않는 성질을 이용함

① Wavelength Division Multiplexing

② Frequency Division Multiplexing

③ Code Division Multiplexing

④ Time Division Multiplexing

14. 웹페이지에 악의적인 스크립트를 포함시켜 사용자 측에서 실행되게 유도함으로써, 정보유출 등의 공격을 유발할 수 있는 취약점은?

① Ransomware

② Pharming

③ Phishing

④ XSS

XSS(Cross-Site Scripting)는 악의적인 스크립트를 삽입한다.

15. TCP헤더와 관련한 설명으로 틀린 것은?

① 순서번호(Sequence Number)는 전달하는 바이트마다 번호가 부여된다.

② 수신번호확인(Acknowledgement Number)은 상대편 호스트에서 받으려는 바이트의 번호를 정의한다.

③ Urgent Pointer는 IPv4의 헤더 구조 중, 도착한 패킷에 대한 오류 여부를 체크하기 위해 존재하는 요소이다.

④ 윈도우 크기는 송수신 측의 버퍼 크기로 최대크기는 64bit 이다.

Urgent Pointer는 TCP 헤더에 있는 필드로, 요소가 아니며, 긴급한 데이터의 끝을 표시하는 것이다.

③번의 설명은 TCP의 Checksum 필드가 담당한다.

16. 소프트웨어 정의 데이터센터(SDDC: Software Defined Data Center)에 대한 설명으로 틀린 것은?

① 컴퓨팅, 네트워킹, 스토리지, 관리 등을 모두 소프트웨어로 정의한다.

② 인력 개입 없이 소프트웨어 조작만으로 자동 제어 관리한다.

③ 데이터센터 내 모든 자원을 가상화하여 서비스한다.

④ 특정 하드웨어에 종속되어 특화된 업무를 서비스하기에 적합하다.

하드웨어로부터 추상화되어 특정 하드웨어에 종속되지 않고 유연하게 자원을 활용하는 것을 목표로한다.

17. 아래 이미지와 같은 동작 방식을 가지는 블록 암호화 방식은 무엇인가?

① CBC

② ECB

③ CFB

④ OFB

CBC(Cipher Block Chaining)

- 블록 암호화 알고리즘의 한 종류로,각 블록을 암호화하기 전에 이전 블록의 암호화 결과와 XOR 연산을 수행하는 방식이다.

- 각 블록의 암호문이 이전 블록의 암호문에 의존하게 되어, 동일한 평문이라도 서로 다른 암호문이 생성된다.

18. NS(Nassi-Schneiderman) chart에 대한 설명으로 거리가 먼 것은?

① 논리의 기술에 중점을 둔 도형식 표현 방법이다.

② 연속, 선택 및 다중 선택, 반복 등의 제어논리구조로 표현한다.

③ 주로 화살표를 사용하여 논리적인 제어구조로 흐름을 표현한다.

④ 조건이 복합되어 있는 곳의 처리를 시각적으로 명확히 식별하는데 적합하다.

NS 차트는 화살표를 사용하지 않고, 사각형으로 도식화한다.

19. 아래 설명에 해당하는 도구는 무엇인가?

- 호스트 기반으로 크래커가 침입하여 백도어를 만들어 놓거나, 설정 파일을 변경했을 때 분석하는 도구

- 침입 이후 탐지에 매우 유용할 뿐만 아니라 무결성 입증과 변화 관리 그리고 정책 준수 같은 다른 여러 목적으로도 사용될 수 있다.

① SATAN

② Klaxon

③ Watcher

④ Tripwire

Tripwire : 호스트 기반, 백도어, 침입 이후 탐지

20. IPv6의 주소 표기법으로 올바른 것은 무엇인 가?

① 255.236.212.1

② 2001:0db8:85a3:0000:0000:8a2e:0370:7334

③ 20:A0:C3:4B:21:33

④ 0c00:002A:0080:c703:3c75

IPv6(Internet Protocol version 6)

- 128비트 길이의 IP 주소이다.

- 16비트씩(16진수) 8개의 필드로 분리 표기된다

21. 다음이 설명하는 용어로 옳은 것은?

- 블루투스4.0(BLE) 프로토콜 기반의 근거리 무선통신 장치. 최대 70m 이내의 장치들과 교신할 수 있는 차세대 스마트폰 근거리통신 기술이다.

- 저전력으로 모바일 결제등을 가능하게 해주는 스마트 폰 근거리 통신 기술이다.

- NFC 보다 가용거리가 길고 5~10cm 단위 구별이 가능해 정확성이 높다.

① 하둡(Hadoop)

② 비컨(Beacon)

③ 포스퀘어(Foursquare)

④ 맴리스터(memristor)

하둡(Hadoop) : 오픈소스 기반 , 대용량 스토리지 형성하여 대용량 데이터를 분산 저장

비컨(Beacon) : 블루투스 저에너지 기반 근거리에서 저전력으로 NFC보다 긴 거리

맴리스터(memristor) : 메모리 + 레지스터 , 전류 흐름과 시간 변화에 따라 저항의 강도가 변경, 이전 상태 모두 기억

22. 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는 보안 요소는?

① 기밀성

② 부인방지

③ 가용성

④ 무결성

정보 보안의 3요소 : 무기가

- 무결성(Integrity) : 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는 보안 요소

- 기밀성(Confidentiality) : 인가되지 않는 사용자가 객체 정보의 내용을 알 수 없도록 하는 보안요소

- 가용성(Availability) : 정보 시스템 또는 정보에 대한 접근과 사용이 요구시점에 완전하게 제공 될 수 있는 상태를 의미하는 보안 요소.

23. 코드의 기입과정에서 원래 ‘12536’으로 기입되어야 하는데 ‘12963’으로 표기되었을 경우, 어떤 코드 오류에 해당하는가?

① Addition Error

② Omission Error

③ Sequence Error

④ Transcription Error

24. 시스템에 저장되는 패스워드들은 Hash 또는 암호화 알고리즘의 결과값으로 저장된다. 이때 암호공격을 막기 위해 똑같은 패스워드들이 다른 암호 값으로 저장되도록 추가되는 값을 의미하는 것은?

① Pass flag

② Bucket

③ Opcode

④ Salt

Salt : 같은 비번 다른 암호로 저장

25. 오픈소스 웹 애플리케이션 보안 프로젝트로서 주로 웹을 통한 정보 유출, 악성 파일 및 스크립트, 보안 취약점 등을 연구하는 곳은?

① WWW

② OWASP

③ WBSEC

④ ITU

OWASP(The Open Web Application Security Project)

- 오픈소스 웹 애플리케이션 보안 프로젝트로서 주로 웹을 통한 정보 유출, 악성 파일 및 스크립트, 보안 취약점 등을 연구하는 곳이다.

- 연구 결과에 따라 취약점 발생빈도가 높은 10가지 취약점을 공개한다.

26. 메모리상에서 프로그램의 복귀 주소와 변수 사이에 특정 값을 저장해 두었다가 그 값이 변경되었을 경우 오버플로우 상태로 가정하여 프로그램 실행을 중단하는 기술은?

① Stack Guard

② Bridge

③ ASLR

④ FIN

Stack Guard : 복귀 주소와 변수 사이 값을 저장, 오버플로우 상태 가정하여 실행 중단

27. 다음 보안 인증 방법 중 스마트 카드, USB 토큰에 해당 하는 것은?

① Something You Know

② Something You Have

③ Something You Are

④ Somewhere You Are

보안인증 방법

Something You Know 사용자가 알고 있는 정보로 인증 패스워드, PIN(개인식별번호) Something You Have 사용자가 소유하고 있는 물리적 장치를 사용하여 인증 스마트카드, USB토큰, 휴대폰 앱 Something You Are 사용자의 생체를 사용하여 인증 지문, 홍채, 음성 Somewhere You Are 사용자의 위치로 인증 IP 주소, 지리적 위치

28. 세션 하이재킹을 탐지하는 방법으로 거리가 먼 것은?

① FTP SYN SEGMENT 탐지

② 비동기화 상태 탐지

③ ACK STORM 탐지

④ 패킷의 유실 및 재전송 증가 탐지

①번 설명은 네트워크 문제를 파악하는 방법이다.

TCP 세션 하이재킹 탐지법

비동기화 상태감지, ACK STORM 탐지, 패킷의 유실 및 재전송 증가 탐지, 예상치 못한 접속의 리셋 탐지

29. 라우팅 프로토콜인 OSPF(Open Shortest Path First)에 대한 설명으로 옳지 않은 것은?

① 네트워크 변화에 신속하게 대처할 수 있다.

② 거리 벡터 라우팅 프로토콜이라고 한다.

③ 멀티캐스팅을 지원한다.

④ 최단 경로 탐색에 Dijkstra 알고리즘을 사용한다.

OSPF : 링크 상태 라우팅 프로토콜 사용

RIP : 거리 벡터 라우팅 프로토콜 사용

30. 소프트웨어 프로젝트 관리를 효율적으로 수행하기 위한 3P 중 소프트웨어 프로젝트를 수행하기 위한 Framework의 고려와 가장 연관되는 것은?

① People

② Problem

③ Product

④ Process

효과적인 프로젝트 관리를 위한 3대 요소 : 사문프

- 사람(People) : 인적 자원

- 문제(Problem) : 문제 인식

- 프로세스(Process) : 작업계획

31. TELNET 프로토콜의 Well Known Port 번호는?

① 23번 포트

② 53번 포트

③ 80번 포트

④ 161번 포트

32. LOC 기법에 의하여 예측된 총 라인수가 50,000라인, 프로그래머의 월 평균 생산성이 200라인, 개발에 참여할 프로그래머가 10인 일 때, 개발 소요 기간은?

① 25개월

② 50개월

③ 200개월

④ 2000개월

LOC 기법 (Line Of Code)

개발 기간 = 50000 / (10 * 200) = 25

노력 노력 = 개발 기간(월) * 투입 인원 (인) 개발 비용 개발 비용 = 기발 기간(월) * 투입 인원(인) * 단위 비용(인당 월 평균 인건비) 개발 기간 개발 기간(월) = 예측된 LOC / (투입 인원 * 1인당 월 평균 생산 LOC) 생산성 생산성 = 개발된 LOC / (투입 인원(인) * 개발 기간(월))

33. 다음이 설명하는 IT 기술은?

- 사물인터넷(IoT) 디바이스 간의 상호작용을 위한 퀄컴이 개발한 오픈소스 소프트웨어 프레임워크이다.

- 디바이스들이 서로 통신하고 협업할 수 있도록 하며, 이를 통해 서로 다른 제조업체의 기기들이 함께 작동할 수 있게 연결한다.

① Zigbee

② AllJoyn

③ MQTT

④ BLE

- AllJoyn : 디바이스간 소통/협업, 퀄컴

- Zigbee : 저전력 저비용 무선 메쉬 네트워크 프로토콜

- Bluetooth Low Energe(BLE) : 저전력 무선통신 기술, 짧은 거리 통신

34. 다음 내용이 설명하는 것은?

개인과 기업, 국가적으로 큰 위협이 되고 있는 주요 사이버 범죄 중 하나로 Snake, Darkside 등 시스템을 잠그거나 데이터를 암호화해 사용할 수 없도록 하고 이를 인질로 금전을 요구하는 데 사용되는 악성 프로그램

① Format String

② Ransomware

③ Buffer overflow

④ Adware

랜섬웨어 : 시스템 잠금, 암호화 사용 불가

35. 공개키 암호에 대한 설명으로 틀린 것은?

① 10명이 공개키 암호를 사용할 경우 5개의 키가 필요하다.

② 복호화키는 비공개 되어 있다.

③ 송신자는 수신자의 공개키로 문서를 암호화한다.

④ 공개키 암호로 널리 알려진 알고리즘은 RSA가 있다.

사용자마다 공개키와 개인키 한쌍이 필요

10명이 공개키 사용하는 경우, 2 * 10 = 20개의 키가 필요

36. IPSec(IP security)에 대한 설명으로 틀린 것은?

① 암호화 수행시 일방향 암호화만 지원한다.

② ESP는 발신지 인증, 데이터 무결성, 기밀성 모두를 보장한다.

③ 운영 모드는 Tunnel 모드와 Transport 모드로 분류된다.

④ AH는 발신지 호스트를 인증하고, IP 패킷의 무결성을 보장한다.

암호화 수행시 양방향 암호화를 지원한다.

37. 서버에 열린 포트 정보를 스캐닝해서 보안 취약점을 찾는데 사용하는 도구는?

① type

② mkdir

③ ftp

④ nmap

nmap(Network Mapper)은 네트워크 탐색 및 보안 감사를 위한 강력한 오픈 소스 도구이다.

서버의 열린 포트 스캐닝, 보안 취약점 찾는데 사용

38. 제조사가 시장에 내놓겠다고 공표하였으나 개발과 출시 일정이 계속 연기되는 되면서. 향후에 출시되지 않을 가능성이 있는 제품을 의미하는 것은?

① Hypeware

② Vaporware

③ Wishware

④ Blue Sky

- Vaporware: 출시가 지연되거나 취소될 가능성이 높은 제품

- Hypeware: 과도한 홍보로 인해 소비자의 기대감을 부풀리는 제품

- Wishware: 개발되기를 바라는 제품이지만 현실성이 낮은 제품

- Unicorn: 혁신적이지만 실현 가능성이 낮은 제품

- Blue Sky: 미래 지향적인 아이디어나 기술

39. 해쉬(Hash) 기법에 대한 설명으로 틀린 것은?

① 임의의 길이의 입력 데이터를 받아 고정된 길이의 해쉬 값으로 변환한다.

② 주로 공개키 암호화 방식에서 키 생성을 위해 사용한다.

③ 대표적인 해쉬 알고리즘으로 HAVAL, SHA-1 등이 있다.

④ 해쉬 함수는 일방향 함수(One-way function)이다.

해쉬기법은 데이터의 무결성 검증, 디지털 서명, 패스워드 저장 등에 사용된다.

공개키 암호화 방식에서 키쌍을 생성하는 목적으로 사용되지 않는다.

40. 접근 통제 방법 중 조직 내에서 직무, 직책 등 개인의 역할에 따라 결정하여 부여하는 접근 정책은?

① RBAC

② DAC

③ MAC

④ QAC

접근 통제 방법

역할 기반 접근 통제 RBAC

Role Based Access Control사람이 아닌 직책에 대해 권한을 부여함으로써

효율적인 권한 관리가 가능임의적 접근 통제 DAC

Discretionary Access Control정보의 소유자가 보안 레벨을 결정하고

이에 대한 정보의 접근 제어를 설정강제적 접근 통제 MAC

Mandatory Access Control중앙에서 정보를 수집하고 분류하여 보안 레벨을 결정하고

정책적으로 접근제어를 수행하는 방식으로

다단계 보안 모델이라고도 함

41. 소프트웨어 비용 추정모형(estimation models)이 아닌 것은?

① COCOMO

② Putnam

③ Function-Point

④ PERT

PERT(Program Evaluation and Review Technique)은 일정 관리 및 최단 기간 예측을 위한 기법이다.

소프트웨어 비용 추정 모형

LOC, COCOMO, Putnam, FP, 델파이 기법, 전문가 감정 기법, 유추 추정법

42. RSA암호 시스템의 변형으로 소인수분해를 기반으로하는 간단하고 빠른 연산속도의 공개키 암호 방식은?

① 엘가말(El Gamal) 암호

② 타원곡선 암호

③ ECC 암호

④ 라빈(Rabin) 암호

RSA : 소인수분해 문제의 난해성을 기반으로 한다. (R소) - 변형(Rㅏ빈 암호)

ECC(타원 곡선 암호) : 타원 곡선 위에서의 이산대수 문제의 난해성을 기반으로 한다. (이이)

43. 사용자가 컴퓨터나 네트워크를 의식하지 않고 장소에 상관없이 언제, 어디서나 네트워크에 접속할 수 있는 환경을 무엇이라 하는가?

① 사물인터넷(IoT)

② 디지털 컨버전스(Digital Convergence)

③ 블루투스(Bluetooth)

④ 유비쿼터스(Ubiquitous)

- 사물인터넷(IoT): 다양한 물건에 센서와 통신 기능을 탑재하여 인터넷에 연결하는 기술

- 디지털 컨버전스(Digital Convergence): 다양한 매체와 기술의 통합

- 블루투스(Bluetooth): 단거리 무선 통신 기술

- 유비쿼터스(Ubiquitous): 컴퓨터나 네트워크를 의식하지 않고 언제 어디서나 네트워크에 접속할 수 있는 환경

44. 하둡(Hadoop)과 관계형 데이터베이스간에 데이터를 전송할 수 있도록 설계된 도구는?

① Apnic

② Topology

③ Sqoop

④ SDB

Sqoop : Hadoop과 RDB간 데이터를 전송할 수 있도록 하는 도구 (비슷하게 생김)

45. 암호화 키와 복호화 키가 동일한 암호화 알고리즘은?

① DSA, RSA

② AES, RSA

③ DES, AES

④ RSA, DES

암호화 방식

대칭키 암호 DES, AES, SEED, ARIA, RC4, LFSR 비대칭키 (공개키) 암호 RSA, DSA, ECC

46. 기기를 키오스크에 갖다 대면 원하는 데이터를 바로 가져올 수 있는 기술로 10㎝ 이내 근접 거리에서 기가급 속도로 데이터 전송이 가능한 초고속 근접무선통신(NFC : Near Field Communication) 기술은?

① BcN(Broadband Convergence Network)

② Zing

③ Marine Navi

④ C-V2X(Cellular Vehicle To Everything)

Zing: 10cm 이내 기가급 초고속 근접무선통신 (NFC).

Marine Navi: 딥러닝으로 선박 이미지 분석 기술.

C-V2X: 이동통신망으로 차량 간 정보 공유 기술.

BcN: 유무선 융합, 품질 보장 차세대 통합 네트워크.

47. 클라우드 컴퓨팅 유형이 아닌 것은?

① IaaS

② LaaS

③ PaaS

④ SaaS

IaaS: 서버, 스토리지 등 기반 인프라 제공

PaaS: OS, 개발 도구 등 플랫폼 환경 제공

SaaS: 응용 소프트웨어 제공

48. 다음에서 설명하는 IT 기술은?

- 네트워크를 제어부, 데이터 전달부로 분리하여 네트워크 관리자가 보다 효율적으로 네트워크를 제어, 관리할 수 있는 기술

- 기존의 라우터, 스위치 등과 같이 하드웨어에 의존하는 네트워크 체계에서 안정성, 속도, 보안 등을 소프트웨어로 제어, 관리하기 위해 개발됨

- 네트워크 장비의 펌웨어 업그레이드를 통해 사용자의 직접적인 데이터 전송 경로 관리가 가능하고, 기존 네트워크에는 영향을 주지 않으면서 특정 서비스의 전송 경로 수정을 통하여 인터넷상에서 발생하는 문제를 처리할 수 있음

① SDN(Software Defined Networking)

② NFS(Network File System)

③ Network Mapper

④ AOE Network

SDN은 네트워크 제어부와 데이터 전달부를 분리하여 소프트웨어로 네트워크를 유연하게 제어/관리하는 기술이다.

49. 사전 등록된 모바일 장비를 통해 원격으로 개인 사용자 기기를 등록, 관리, 추적 등을 지원하는 단말기기 관리 업무를 처리하는 BYOD(Bring Your Own Device) 환경에서의 주요 보안 강화 기술은?

① NAC

② MDM

③ MAM

④ ESM

BYOD 환경에서 주요 보안 강화 기술

MDM (Mobile Device Management) 기기 자체를 관리하는 방식 MAM (Mobile Application Management) 기기 내 특정 애플리케이션만 관리하는 방식

50. IP 또는 ICMP의 특성을 악용하여 특정 사이트에 집중적으로 데이터를 보내 네트워크 또는 시스템의 상태를 불능으로 만드는 공격 방법은?

① TearDrop

② Smishing

③ Qshing

④ Smurfing

TearDrop: IP 파편 조작, 시스템 충돌 유발 DoS

Smishing: ICMP 특성 이용, 대량 접속 신호로 서버 접속 불능 해킹 (스미스씨 접속)

Qshing: QR코드 이용, 악성 앱 유도/설치 금융사기 기법

Smurfing: ICMP 특성 악용, 특정 사이트 대량 데이터 전송으로 네트워크 불능 공격 (스머프사진 데이터 전송)

51. SSL을 기반으로 만들어진 네트워크를 통해 보안서비스를 제공하는 기술의 전송 계층 보안 프로토콜은?

① TLS

② IPSec

③ SET

④ Kerberos

SSL 기반 - TLS

52. 기존 무선 랜의 한계 극복을 위해 등장하였으며, 대규모 디바이스의 네트워크 생성에 최적화되어 차세대 이동통신, 홈네트워킹, 공공 안전 등의 특수목적을 위한 새로운 방식의 네트워크 기술을 의미하는 것은?

① Software Defined Perimeter

② Virtual Private Network

③ Local Area Network

④ Mesh Network

53. 나선형(Spiral) 모형의 주요 태스크에 해당하지 않는 것은?

① 버전 관리

② 위험 분석

③ 개발

④ 평가

나선형 모델 개발 단계

계획 수립 - 위험 분석 - 개발 - 고객 평가

54. CMMI의 성숙도 레벨이 아닌 것은?

① 관리(Managed) 단계

② 정의(Defined) 단계

③ 최적화(Optimizing) 단계

④ 시작(Start) 단계

CMMI (Capability Maturity Model Integration) : 초관정량최

: CMM의 진화된 버전이자 통합모델

초기 단계 (Initial) 프로세스가 예측 불가능하고 제대로 통제되지 않음. 관리 단계 (Managed) 프로세스가 프로젝트별로 정의되고 관리됨. 정의 단계 (Defined) 표준화된 프로세스가 조직 전체에 걸쳐 정의되고 이해됨. 정량적 관리 단계 (Quantitatively Managed) 프로세스가 측정되고 통제됨. 최적화 단계 (Optimizing) 프로세스 개선에 지속적으로 초점을 맞춤.

55. 다음이 설명하는 IT 기술은?

- 컨테이너 응용프로그램의 배포를 자동화하는 오픈소스 엔진이다.

- 소프트웨어 컨테이너 안에 응용 프로그램들을 배치시키는 일을 자동화해 주는 오픈 소스 프로젝트이자 소프트웨어로 볼 수 있다.

① StackGuard

② Docker

③ Cipher Container

④ Scytale

StackGuard: 버퍼 오버플로우 공격 방어 컴파일러 기술.

Docker: 앱을 컨테이너화하여 배포 자동화하는 오픈소스 엔진.

Cipher Container: 일반적인 IT 기술 용어 아니다.

Scytale: 고대 스파르타의 암호화(치환 암호) 도구.

56. Something You Have가 아닌 것은?

① IC 카드

② 마그네틱 카드

③ 지문

④ OTP

보안인증 방법

Something You Know 사용자가 알고 있는 정보로 인증 패스워드, PIN(개인식별번호) Something You Have 사용자가 소유하고 있는 물리적 장치를 사용하여 인증 스마트카드, USB토큰, 휴대폰 앱 Something You Are 사용자의 생체를 사용하여 인증 지문, 홍채, 음성 Somewhere You Are 사용자의 위치로 인증 IP 주소, 지리적 위치

57. 시스템이 몇 대가 되어도 하나의 시스템에서 인증에 성공하면 다른 시스템에 대한 접근권한도 얻는 시스템을 의미하는 것은?

① SOS

② SBO

③ SSO

④ SOA

SSO(Single Sign-On)

- 시스템이 몇 대가 되어도 하나의 시스템에서 인증에 성공하면 다른 시스템에 대한 접근 권한도 얻는 시스템

(예 : 구글 로그인, 네이버 로그인)

58. Cocomo model 중 기관 내부에서 개발된 중소규모의 소프트웨어로 일괄 자료 처리나 과학기술계산용, 비즈니스 자료 처리용으로 5만 라인이하의 소프트웨어를 개발하는 유형은?

① Embeded

② Organic

③ Semi-detached

④ Semi-embeded

소프트웨어 개발 유형

Organic Mode(단순형) 5만 라인 이하의 소프트웨어를 개발하는 유형 Semi-detached Mode(중간형) 30만 라인 이하의 소프트웨어를 개발하는 유형 Embedded Mode(임베디드형) 30만 라인 이상의 소프트웨어를 개발하는 유형

59. 다음 내용이 설명하는 사용자 요구사항 분석과 관련된 용어는?

-어떤 제품 혹은 서비스를 사용할 만한 목표 집단 내의 다양한 사용자의 유형을 대표하는 가상의 인물이다.

-마케팅, 디자인, 팬매 등 다양한 개발 조건 간의 사용자를 위한 상호 소통의 도구로 이용되며, 사용자 중심의 UI를 만들기 위해서 사용자를 분류하고 정의해야 한다.

① 유즈케이스(Usecase)

② 페이퍼 프로토타입(Paper Prototype)

③ 페르소나(Persona)

④ 감성 공학(Sensibility Engineering)

페르소나 : 가상의 인물

60. 어떤 외부 컴퓨터가 접속되면 접속 인가 여부를 점검해서 인가된 경우에는 접속이 허용되고, 그 반대의 경우에는 거부할 수 있는 접근제어 유틸리티는?

① tcp wrapper

② trace checker

③ token finder

④ change detector

61. DDoS 공격과 연관이 있는 공격 방법은?

① Secure shell

② TCP SYN Flooding

③ Nimda

④ Deadlock

TCP SYN Flooding

Denial•of•Service(DoS) 공격의 한 종류로,

TCP/IP 연결을 설정하는 과정에서 발생하는 취약점을 이용하여 공격 대상의 서비스를 마비시키는 공격이다.

62. 송신자가 생성한 메시지를 가로챈 공격자가 그 메시지를 다시 송신자에게 재전송하여 접근 권한을 얻는 형태의 공격 방법은?

① Worm

② Rogue Ware

③ Adware

④ Reflection Attack

63. Secure 코딩에서 입력 데이터의 보안 약점과 관련한 설명으로 틀린 것은?

① SQL 삽입 : 사용자의 입력 값 등 외부 입력 값이 SQL 쿼리에 삽입되어 공격

② 크로스사이트 스크립트 : 검증되지 않은 외부 입력 값에 의해 브라우저에서 악의적인 코드가 실행

③ 운영체제 명령어 삽입 : 운영체제 명령어 파라미터 입력 값이 적절한 사전검증을 거치지 않고 사용되어 공격자가 운영체제 명령어를 조작

④ 자원 삽입 : 사용자가 내부 입력 값을 통해 시스템 내에 사용이 불가능한 자원을 지속적으로 입력함으로써 시스템에 과부하 발생

입력 데이터의 보안 약점

- SQL 삽입 : 사용자의 입력 값 등 외부 입력 값이 SQL 쿼리에 삽입되어 공격

- 크로스사이트 스크립트 : 검증되지 않은 외부 입력 값에 의해 브라우저에서 악의적인 코드가 실행

- 운영체제 명령어 삽입 : 운영체제 명령어 파라미터 입력 값이 적절한 사전검증을 거치지 않고 사용되어 공격자가 운영체제 명령어를 조작

64. 시스템의 사용자가 로그인하여 명령을 내리는 과정에 대한 시스템의 동작 중 다음 설명에 해당하는 것은?

• 인증된 사용자에게 어떤 권한을 부여할 것인지 결정하는 과정이다.

• 일반적으로 역할이나 그룹에 기반하여 부여된다.

① Aging

② Accounting

③ Authorization

④ Authentication

인증 (Authentication): 본인(누구)인지 신원 확인

인가 (Authorization): 허가된 행동(무엇) 결정

65. 대칭 암호 알고리즘과 비대칭 암호 알고리즘에 대한 설명으로 틀린 것은?

① 대칭 암호 알고리즘은 비교적 실행 속도가 빠르기 때문에 다양한 암호의 핵심 함수로 사용될 수 있다.

② 대칭 암호 알고리즘은 처음 통신 시에 비밀키 전달해야 하므로, 키 교환 중 키가 노출될 수 있다.(키 교환에는 시간과 비용이 소요됨)

③ 비대칭 암호 알고리즘은 자신만이 보관하는 비밀키를 이용하여 인증, 전자서명 등에 적용이 가능하다.

④ 대표적인 대칭키 암호 알고리즘으로는 RSA, Diffie•Hellman 등이 있다.

RSA, Diffie•Hellman은 비대칭키 알고리즘이다.

66. IEEE 802.15 규격의 범주에 속하며 비교적 짧은 거리(약 10m 내)인 개인활동공간 내의 저전력 휴대기기 간의 무선 네트워크의 구성 무선통신 규격은?

① WPAN

② VPN

③ WAN

④ WLAN

WPAN(Wireless Personal Area Network) : 무선, 개인활동 공간 네트워크

67. 다음 내용이 설명하는 보안 공격 유형은?

• 사회 공학적 방법을 사용

• 공격자가 다양한 첨단 보안 위협을 이용하여 특정 기업이나 조직의 네트워크에 지능적인 방법

• 공격대상을 명확히 지정하여 시스템의 특성을 파악한 후 지속적으로 공격

① 루트킷(Rootkit) 공격

② 랜섬웨어(Ransomware) 공격

③ 지능적 지속 위협(APT) 공격

④ 블루스나프(BlueSnarf) 공격

68. 무선 LAN 에서 충돌 감지가 불가능하여, 전송 전에 캐리어 감지 시도후 일정 시간 기다리며, 사전에 가능한 한 충돌을 회피하는 무선전송 다원접속 방식?

① TOKEN BUS

② TOKEN RING

③ CSMA/CA

④ CDMA

CSMA/CA(Carrier Sense Multiple Access with Collision Avoidance)

- 무선 LAN에서 사용되는 무선전송 다원접속 방식이다.

- 충돌 회피 방식

- 전송 전에 캐리어 감지를 통해 매체가 사용 중인지 확인하고, 사용 중이라면 일정 시간 기다렸다가 다시 전송하는 방식이다.

69. 다음 중에서 SQL인젝션 공격에 대한 보호대책으로 거리가 먼 것은?

① 사용자 입력이 SQL 문장으로 사용되지 않도록 한다.

② 사용자 입력으로 특수문자의 사용은 제한하도록 한다.

③ 원시 ODBC오류를 사용자가 볼 수 없도록 코딩해야한다.

④ 테이블 이름, SQL구조 등이 외부 HTML에 포함되어 나타나도록 한다.

70. 클라우드 기반 HSM(Cloud•based Hardware Security Module)에 대한 설명으로 틀린 것은?

① 클라우드(데이터센터) 기반 암호화 키 생성, 처리, 저장 등을 하는 보안 기기이다.

② 국내에서는 공인인증제의 폐지와 전자서명법 개정을 추진하면서 클라우드 HSM 용어가 자주 등장하였다.

③ 클라우드에 인증서를 저장하므로 기존 HSM 기기나 휴대폰에 인증서를 저장해 다닐 필요가 없다.

④ 하드웨어가 아닌 소프트웨어적으로만 구현되기 때문에 소프트웨어식 암호 기술에 내재된 보안 취약점을 해결할 수 없다는 것이 주요 단점이다.

'하드웨어' 보안 모듈이 클라우드 형태로 제공되는 것이므로,

소프트웨어적으로만 구현되는 것이 아니라 강력한 물리적/하드웨어적 보안을 통해 소프트웨어 기반 암호 기술의 취약점을 보완한다.

71. 다음 중 소프트웨어 개발에서 정보 보안 3요소 중 하나에 해당 하지 않는 것은?

① 비밀번호 정책: 비밀번호는 최소 8자리 이상이어야 하며, 대소문자, 숫자, 특수문자를 포함해야 한다.

② 접근 제어: 사용자는 자신의 권한에 따라 시스템 자원에 대한 접근 권한을 부여받는다.

③ 암호화: 중요한 데이터는 암호화하여 저장 및 전송한다.

④ 백업: 중요한 데이터는 정기적으로 백업하여 복구가 가능하도록 한다.

정보 보안의 3요소 : 무기가

- 무결성(Integrity) : 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는 보안 요소

- 기밀성(Confidentiality) : 인가되지 않는 사용자가 객체 정보의 내용을 알 수 없도록 하는 보안요소

- 가용성(Availability) : 정보 시스템 또는 정보에 대한 접근과 사용이 요구시점에 완전하게 제공 될 수 있는 상태를 의미하는 보안 요소.

72. 침입탐지 시스템(IDS : Intrusion Detection System)과 관련한 설명으로 틀린 것은?

① 오용탐지(Misuse Detection)는 Signature Base나 Knowledge Base라고도 불리며 이미 발견되고 정립된 공격 패턴을 입력해두었다가 탐지 및 차단한다.

② HIDS(Host•Based Intrusion Detection)는 운영체제에 설정된 사용자 계정에 따라 어떤 사용자가 어떤 접근을 시도하고 어떤 작업을 했는지에 대한 기록을 남기고 추적한다.

③ NIDS(Network•Based Intrusion Detection System)로는 대표적으로 Snort가 있다.

④ 외부 인터넷에 서비스를 제공하는 서버가 위치하는 네트워크인 DMZ(Demilitarized Zone)에는 IDS를 설치할 수 없다.

DMZ(Demilitarized Zone)에는 IDS를 설치할 수 있다.

73. 패킷이 네트워크를 따라 계속 전송되는 네트워크 루프 현상을 확인하고 적절히 포트를 사용하지 못하게 하여 루프를 예방하는 프로토콜은?

① VLAN

② STP

③ L2AN

④ ARP

STP(Spanning Tree Protocol)

- 네트워크 루프를 방지하기 위한 프로토콜

- 네트워크에 연결된 스위치들 중에서 하나를 루트 브리지로 선택하고,

루트 브리지에서 멀리 떨어진 스위치들로 가는 경로를 차단하여 네트워크 루프를 방지한다.

74. 다음 내용이 설명하는 것은?

• 스마트그리드 등 HAN/NAN 활용 위한 IEEE802.15.4g 표준기반 900MHz 대역 근거리 무선 통신기술

• 넓은 커버리지와 더불어 빠른 속도를 지원해 원격검침 등 스마트시티 핵심서비스를 실현할 최적의 기술

① OTT

② Baas

③ SDDC

④ Wi•SUN

Wi•SUN : IEEE 802.15.4g 표준을 기반으로 한 근거리 무선 통신 기술

75. 인터넷상에서 통신하고자 하는 지능형 단말들이 서로를 식별하여 그 위치를 찾고, 그들 상호 간에 멀리미디어 통신 세션을 생성하거나 삭제 또는 변경하기 위한 절차를 명시한 시그널링 프로토콜은?

① PLCP(Packet Level Control Processor)

② Traffic Distributor

③ SIP(Session Initiation Protocol)

④ DPI(Deep Packet Inspection)

76. IPSec(IP Security)에 대한 설명으로 틀린 것은?

① 암호화 수행시 양방향 암호화를 지원한다.

② ESP는 발신지 인증, 데이터 무결성, 기밀성 모두를 보장한다.

③ 운영 모드는 Tunnel 모드와 Transport 모드로 분류된다.

④ Tunnel 모드는 전송 계층과 네트워크 계층 사이에 전달되는 payload를 보호한다.

IPsec에 대한 설명

- 전송모드(Transport)는 전송 계층과 네트워크 계층 사이에 전달되는 payload를 보호한다.

- 터널 모드(Tunnel)는 IPSec이 IP 헤더를 포함한 IP 계층의 모든 것을 보호한다.

77. COCOMO 모델의 프로젝트 유형으로 거리가 먼 것은?

① Organic

② Semi•detached

③ Embedded

④ Sequential

소프트웨어 개발 유형

Organic Mode(단순형) 5만 라인 이하의 소프트웨어를 개발하는 유형 Semi-detached Mode(중간형) 30만 라인 이하의 소프트웨어를 개발하는 유형 Embedded Mode(임베디드형) 30만 라인 이상의 소프트웨어를 개발하는 유형

78. 프로토타이핑 모형(Prototyping Model)에 대한 설명으로 옳지 않은 것은?

① 개발단계에서 오류 수정이 불가하므로 유지보수 비용이 많이 발생한다.

② 최종 결과물이 만들어지기 전에 의뢰자가 최종 결과물의 일부 또는 모형을 볼 수 있다.

③ 프로토타입은 발주자나 개발자 모두에게 공동의 참조 모델을 제공한다.

④ 프로토타입은 구현단계의 구현 골격이 될 수 있다.

79. 해쉬(Hash) 기법에 대한 설명으로 틀린 것은?

① 임의의 길이의 입력 데이터를 받아 고정된 길이의 해쉬 값으로 변환한다.

② 해시 함수는 주로 검색, 데이터 무결성, 인증, 암호화 등 다양한 용도로 사용된다.

③ 대표적인 해쉬 알고리즘으로 HAVAL, SHA•1 등이 있다.

④ 해쉬 함수는 다차원 함수(multidimensional function)이다.

해쉬 함수는 일방향 함수이다.

80. TCP/IP 기반 네트워크에서 동작하는 발행-구독 기반의 메시징 프로토콜로 최근 IoT 환경에서 자주 사용되고 있는 프로토콜은?

① MLFQ

② MQTT

③ Zigbee

④ MTSP

MQTT(Message Queuing Telemetry Transport)는 TCP/IP 기반의 경량 발행-구독 메시징 프로토콜

81. 특정 사이트에 매우 많은 ICMP Echo를 보내면, 이에 대해 응답(Respond)하기 위해 시스템 자원을 모두 사용해버려 시스템이 정상적으로 동작하지 못하도록 하는 공격 방법은?

① Role-Based Access Control

② Ping Flood

③ Brute-Force

④ Trojan Horses

Ecco 보내면 Ping 찍힌다

82. 인공 지능과 머신 러닝 기술을 활용하여 네트워크 동작을 모니터링하고, 문제를 예측하고, 최적의 구성을 제안하여 네트워크 관리와 운영을 간소화하고 자동화하기 위한 접근 방식을 무엇이라 하는가?

① DPI

② IBN

③ MapReduce

④ Docker

IBN(Intent-Based Networking)은 인공지능과 머신러닝을 활용하여 네트워크 관리자가 설정한 '의도'에 따라 네트워크를 자동으로 모니터링, 예측, 최적화하고 자동화하는 차세대 네트워크 관리 방식이다.

인공지능 : I~

83. 다음이 설명하는 용어로 옳은 것은?- 오픈 소스를 기반으로 한 분산 컴퓨팅 플랫폼이다.

- 일반 PC급 컴퓨터들로 가상화된 대형 스토리지를 형성한다.

- 다양한 소스를 통해 생성된 빅데이터를 효율적으로 저장하고 처리한다.

① 하둡(Hadoop)

② 비컨(Beacon)

③ 포스퀘어(Foursquare)

④ 맴리스터(Memristor)

하둡(Hadoop) : 오픈소스 기반 , 대용량 스토리지 형성하여 대용량 데이터를 분산 저장

비컨(Beacon) : 블루투스 저에너지 기반 근거리에서 저전력으로 NFC보다 긴 거리

맴리스터(memristor) : 메모리 + 레지스터 , 전류 흐름과 시간 변화에 따라 저항의 강도가 변경, 이전 상태 모두 기억

84. 현대 대칭키 암호를 이용한 블록 암호의 주요 모드가 아닌 것은?

① ECB

② CBC

③ CFB

④ ECC

ECC(Elliptic Curve Cryptography)는 타원곡선 암호라는 비대칭키(공개키) 암호 방식의 한 종류이다.

(아무래도 타원은 비대칭이지)

ECB, CBC, CFB 등은 대칭키 블록 암호 알고리즘이 데이터를 암호화하는 방식이다.

85. 다음 내용이 설명하는 스토리지 시스템은?

- 하드디스크와 같은 데이터 저장 장치를 호스트 버스 어댑터에 직접 연결하는 방식

- 저장 장치와 호스트 기기 사이에 네트워크 디바이스 없이 직접 연결하는 방식으로 구성

① DAS

② NAS

③ BSA

④ NFC

DAS(Direct Attached Storage)는 하드디스크와 같은 저장 장치를 서버(호스트)에 네트워크 장비를 거치지 않고 직접 연결하여 사용하는 방식이다.

86. 시스템 내의 정보는 오직 인가된 사용자만 접근할 수 있는 보안 요소는?

① 기밀성

② 부인방지

③ 가용성

④ 무결성

정보 보안의 3요소 : 무기가

- 무결성(Integrity) : 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는 보안 요소

- 기밀성(Confidentiality) : 인가되지 않는 사용자가 객체 정보의 내용을 알 수 없도록 하는 보안요소

- 가용성(Availability) : 정보 시스템 또는 정보에 대한 접근과 사용이 요구시점에 완전하게 제공 될 수 있는 상태를 의미하는 보안 요소.

87. 빅데이터 분석 기술 중 대량의 데이터를 분석하여 데이터 속에 내재되어 있는 변수 사이의 상호관계를 규명하여 일정한 패턴을 찾아내는 기법은?

① Data Mining

② Wm-Bus

③ Digital Twin

④ Zigbee

광석 캐는거 마냥 빅데이터를 분석

88. 간트 차트(Gantt Chart)에 대한 설명으로 틀린 것은?

① 프로젝트를 이루는 소작업 별로 언제 시작되고 언제 끝나야 하는지를 한 눈에 볼 수 있도록 도와준다.

② 자원 배치 계획에 유용하게 사용된다.

③ CPM 네트워크로부터 만드는 것이 가능하다.

④ 수평 막대의 길이는 각 작업(Task)에 필요한 인원수를 나타낸다.

간트 차트에서 수평 막대의 길이는 해당 작업이 소요되는 기간(Duration)을 의미한다.

89. 소프트웨어 개발 방법론 중 CBD(Componet Based Development)에 대한 설명으로 틀린 것은?

① 생산성과 품질을 높이고, 유지보수 비용을 최소화할 수 있다.

② 컴포넌트 제작 기법을 통해 재사용성을 향상시킨다.

③ 모듈의 분할과 정복에 의한 하향식 설계 방식이다.

④ 독립적인 컴포넌트 단위의 관리로 복잡성을 최소화할 수 있다.

CBD(컴포넌트 기반 개발)는 상향식(Bottom-up) 또는 조합적(Compositional) 접근 방식에 가깝다.

90. 소프트웨어 생명주기 모델 중 V 모델과 관련한 설명으로 틀린 것은?

① 요구 분석 및 설계 단계를 거치지 않으며 항상 통합 테스트를 중심으로 V 형태를 이룬다.

② Perry에 의해 제안되었으며 세부적인 테스트 과정으로 구성되어 신뢰도 높은 시스템을 개발하는데 효과적이다.

③ 개발 작업과 검증 작업 사이의 관계를 명확히 들어내 놓은 폭포수 모델의 변형이라고 볼 수 있다.

④ 폭포수 모델이 산출물 중심이라면 V 모델은 작업과 결과의 검증에 초점을 둔다.

V모델은 요구 분석 및 설계 단계를 거친다. 항상 통합 테스트를 중심으로 V 형태를 이루는 것은 아니다.

91. 정보 시스템과 관련한 다음 설명에 해당하는 것은?

- 각 시스템 간에 공유 디스크를 중심으로 클러스터링으로 엮어 다수의 시스템을 동시에 연결할 수 있다.

- 조직, 기업의 기간 업무 서버 등의 안정성을 높이기 위해 사용될 수 있다.

- 여러 가지 방식으로 구현되며 2개의 서버를 연결하는 것으로 2개의 시스템이 각각 업무를 수행하도록 구현하는 방식이 널리 상용된다.

① 고가용성 솔루션(HACMP)

② 점대점 연결 방식(Point-to-Point Mode)

③ 스턱스넷(Stuxnet)

④ 루팅(Rooting)

고가용성 솔루션(HACMP:High Availability Cluster Multi Processing)

클러스터링으로 엮어 연결, 다른 노드로 전환

92. 소프트웨어공학에 대한 설명으로 거리가 먼 것은?

① 소프트웨어공학이랑 소프트웨어의 개발, 운용, 유지보수 및 파기에 대한 체계적인 접근 방법이다

② 소프트웨어공학은 소프트웨어 제품의 품질을 향상시키고 소프트웨어 생산성과 작업 만족도를 증대시키는 것이 목적이다.

③ 소프트웨어공학의 궁극적 목표는 최대의 비용으로 계획된 일정보다 가능한 빠른 시일 내에 소프트웨어를 개발하는 것이다.

④ 소프트웨어공학은 신뢰성 있는 소프트웨어를 경제적이 비용으로 획득하기 위해 공학적 원리를 정립하고 이를 이용하는 것이다.

93. CMM(Capability Maturity Model) 모델의 레벨로 옳지 않은 것은?

① 최적단계

② 관리단계

③ 정의단계

④ 캐치단계

CMM (Capability Maturity Model) 레벨

: 소프트웨어 개발 프로세스의 성숙도를 평가하는 5단계 모델이다.

초기 단계 (Initial) 프로세스가 예측 불가능하고 제대로 통제되지 않음. 관리 단계 (Managed) 프로세스가 프로젝트별로 정의되고 관리됨. 정의 단계 (Defined) 표준화된 프로세스가 조직 전체에 걸쳐 정의되고 이해됨. 정량적 관리 단계 (Quantitatively Managed) 프로세스가 측정되고 통제됨. 최적화 단계 (Optimizing) 프로세스 개선에 지속적으로 초점을 맞춤.

94. 다음 내용이 설명하는 접근 제어 모델은?

◦ 군대의 보안 레벨처럼 정보의 기밀성에 따라 상하 관계가 구분된 정보를 보호하기 위해 사용

◦ 자신의 권한보다 낮은 보안 레벨 권한을 가진 경우에는 높은 보안 레벨의 문서를 읽을 수 없고 자신의 권한보다 낮은 수준의 문서만을 읽을 수 있다.

◦ 자신의 권한보다 높은 보안 레벨의 문서에는 쓰기가 가능하지만 보안 레벨이 낮은 문서의 쓰기 권한은 제한한다.

① Clark-Wilson Integrity Model

② PDCA Model

③ Bell-Lapadula Model

④ Chinese Wall Model

상하관계 구분된 정보 보호 : 벨라

95. 해싱 함수(Hashing Function)의 종류가 아닌 것은?

① 제곱법(mid-square)

② 숫자분석법(digit analysis)

③ 개방주소법(open addressing)

④ 제산법(division)

개방주소법은 해시 충돌 시 사용하는 충돌 해결 기법이다.

해싱 함수 종류

제산 방법 Division Method 중간 제곱 방법 Mid-Square Method 중첩 방법 (폴딩법) Folding Method 기수 변환 방법 Radix Conversion Method 무작위 방법 Random Method 계수 분석 방법 Digit Analysis Method

96. 취약점 관리를 위해 일반적으로 수행하는 작업이 아닌 것은?

① 무결성 검사

② 응용 프로그램의 보안 설정 및 패치(Patch) 적용

③ 중단 프로세스 및 닫힌 포트 위주로 확인

④ 불필요한 서비스 및 악성 프로그램의 확인과 제거

취약점은 주로 실행 중인 서비스, 열려 있는 포트, 사용 중인 프로토콜 등 활성화된 부분에서 발생할 가능성이 높다.

97. OSI 7 Layer 전 계층의 프로토콜과 패킷 내부의 콘텐츠를 파악하여 침입 시도, 해킹 등을 탐지하고 트래픽을 조정하기 위한 패킷 분석 기술은?

① PLCP(Packet Level Control Processor)

② Traffic Distributor

③ Packet Tree

④ DPI(Deep Packet Inspection)

DPI(Deep Packet Inspection)는 OSI 7계층 전반에 걸쳐 패킷의 헤더뿐만 아니라 내부 콘텐츠까지 심층적으로 분석하여 침입 탐지, 트래픽 조정, 보안 위협 식별 등에 활용되는 기술이다.

98. 검증되지 않는 외부 입력값에 의해 웹 브라우저에서 악의적인 코드가 실행되는 보안 취약점을 무엇이라 하는가?

① SQL 삽입

② XSS

③ 부적절한 인가

④ LDAP 삽입

XSS(Cross-Site Scripting)는 악의적인 스크립트를 삽입한다.

99. 현실을 기반으로 가상 정보를 실시간으로 결합하여 보여주는 기술은?

① 생체인식(Biometrics)

② 증강 현실(Augmented Reality)

③ 매시업(Mashup)

④ 가상 현실(Virtual Reality)

메타버스 : 새로운 3차원 가상 세계에서 상호작용하여 활동하는 디지털 공간

증강 현실 : 현실 세계 위에서 정보를 겹쳐 보여주는 기술

100. 암호화 키와 복호화 키가 동일한 암호화 알고리즘은?

① RSA

② AES

③ DSA

④ ECC

대충 S로 끝나면 대칭키 : DES, AES

대충 A로 끝나면 비대칭키 : RSA, DSA

101. SQL Injection 공격과 관련한 설명으로 틀린 것은?

① SQL Injection은 임의로 작성한 SQL 구문을 애플리케이션에 삽입하는 공격방식이다.

② SQL Injection 취약점이 발생하는 곳은 주로 웹 애플리케이션과 데이터베이스가 연동되는 부분이다.

③ DBMS의 종류와 관계없이 SQL Injection 공격 기법은 모두 동일하다.

④ 로그인과 같이 웹에서 사용자의 입력 값을 받아 데이터베이스 SQL문으로 데이터를 요청하는 경우 SQL Injection을 수행할 수 있다.

SQL Injection 공격의 기본 원리는 같지만, 사용하는 DBMS에 따라 실제 공격 기법과 페이로드(Payload)는 달라진다.

102. 다음 암호화 기법에 대한 설명으로 틀린 것은?

① DES는 비대칭형 암호화 기법이다.

② RSA는 공개키/비밀키 암호화 기법이다.

③ 디지털 서명은 비대칭형 암호 알고리즘을 사용한다.

④ DES 알고리즘에서 키 관리가 매우 중요하다.

대충 S로 끝나면 대칭키 : DES, AES

대충 A로 끝나면 비대칭키 : RSA, DSA

103. 다음 내용에 적합한 용어는?

- 대용량 데이터를 분산 처리하기 위한 목적으로 개발된 프로그래밍 모델이다.

- Google에 의해 고안된 기술로써 대표적인 대용량 데이터 처리를 위한 병렬 처리 기법을 제공한다.

- 임의의 순서로 정렬된 데이터를 분산 처리하고 이를 다시 합치는 과정을 거친다.

① MapReduce

② SQL

③ Hijacking

④ Logs

MapReduce는 Google이 대용량 데이터를 분산 처리하기 위해 고안한 병렬 처리 프로그래밍 모델이다.

104. 이용자가 인터넷과 같은 공중망에 사설망을 구축하여 마치 전용망을 사용하는 효과를 가지는 보안 솔루션은?

① ZIGBEE

② KDD

③ IDS

④ VPN

VPN(Virtual Private Network)은 인터넷과 같은 공중망을 통해 암호화된 터널을 생성하여, 마치 사설망처럼 안전하게 데이터를 주고받을 수 있도록 하는 보안 솔루션이다.

105. 정보 보안을 위한 접근 통제 정책 종류에 해당하지 않는 것은?

① 임의적 접근 통제

② 데이터 전환 접근 통제

③ 강제적 접근 통제

④ 역할 기반 접근 통제

접근 통제 방법

역할 기반 접근 통제 RBAC

Role Based Access Control사람이 아닌 직책에 대해 권한을 부여함으로써

효율적인 권한 관리가 가능임의적 접근 통제 DAC

Discretionary Access Control정보의 소유자가 보안 레벨을 결정하고

이에 대한 정보의 접근 제어를 설정강제적 접근 통제 MAC

Mandatory Access Control중앙에서 정보를 수집하고 분류하여 보안 레벨을 결정하고

정책적으로 접근제어를 수행하는 방식으로

다단계 보안 모델이라고도 함

106. A* 알고리즘에 대한 설명으로 옳은 것은?

① 가중치 그래프에서 시작 노드에서 목표 노드까지의 최단 경로만 구하려 하는 그리드 알고리즘이다.

② 프로젝트 각 작업에 필요한 시간을 정확하게 예측할 수 있는 알고리즘이다.

③ 가중치 그래프에서 시작 노드를 기준으로 모든 노드까지의 최단 거리를 구하는 그리드 알고리즘이다.

④ 비 가중치 그래프에서 최단 경로를 찾는 완전 탐색 알고리즘이다.

A* 알고리즘 : 최단 경로(시작 노드 - 목표 노드) 구하는 그리드 알고리즘

107. 패킷을 전송시 출발지와 목적지 IP 주소를 공격 대상의 IP 주소로 동일하게 만들어 공격 대상에게 보내는 서비스 거부 공격 기법은?

① Smurf Attack

② Session Hijacking

③ Land Attack

④ ARP Redirect

108. 네트워크 상에서 전달되는 패킷을 엿보면서 사용자의 계정과 패스워드를 알아내는 해킹 형태는?

① Cracking

② Sniffing

③ Spoofing

④ Pharming

킁킁 냄새 맡으며 Sniffing 패킷 엿보기

109. 다음 설명에 해당하는 시스템은?

- 1990년대 David Clock이 처음 제안하였다.

- 비정상적인 접근의 탐지를 위해 의도적으로 설치해 둔 시스템이다.

- 침입자를 속여 실제 공격을 당하는 것처럼 보여줌으로써 크래커를 추적 및 공격 기법의 정보를 수집하는 역할을 한다.

- 쉽게 공격자에게 노출되어야 하며 쉽게 공격이 가능한 것처럼 취약해 보여야 한다.

① Apache

② Hadoop

③ Honeypot

④ MapReduce

꿀단지로 유인하는 것

110. 소프트웨어 개발 방법론의 테일러링(Tailoring)과 관련한 설명으로 틀린 것은?

① 프로젝트 수행 시 예상되는 변화를 배제하고 신속히 진행하여야 한다.

② 프로젝트에 최적화된 개발 방법론을 적용하기 위해 절차, 산출물 등을 적절히 변경하는 활동이다.

③ 관리 측면에서의 목적 중 하나는 최단기간에 안정적인 프로젝트 진행을 위한 사전 위험을 식별하고 제거하는 것이다.

④ 기술적 측면에서의 목적 중 하나는 프로젝트에 최적화된 기술 요소를 도입하여 프로젝트 특성에 맞는 최적의 기법과 도구를 사용하는 것이다.

Tailor 는 조정하다, 재단하다라는 의미 : 변화를 배재하지 않고 변화를 고려하여 최적화

111. 소프트웨어 생명주기 모델 중 나선형 모델(Spiral Model)과 관련한 설명으로 틀린 것은?

① 소프트웨어 개발 프로세스를 위험 관리(Risk Management) 측면에서 본 모델이다.

② 위험 분석(Risk Analysis)은 반복적인 개발 진행 후 주기의 마지막 단계에서 최종적으로 한 번 수행해야 한다.

③ 시스템을 여러 부분으로 나누어 여러 번의 개발 주기를 거치면서 시스템이 완성된다.

④ 요구사항이나 아키텍처를 이해하기 어렵다거나 중심이 되는 기술에 문제가 있는 경우 적합한 모델이다.

나선형 모델(Spiral Model)은 각 개발 주기(나선)마다 위험 분석을 반복적으로 수행한다.

112. 비용 예측 방법에서 원시 프로그램의 규모에 의한 방법(COCOMO model) 중 초대형 규모의 트랜잭션 처리 시스템이나 운영체제 등의 소프트웨어를 개발하는 유형은?

① Organic

② Semi-detached

③ Embedded

④ Sequential

소프트웨어 개발 유형

Organic Mode(단순형) 5만 라인 이하의 소프트웨어를 개발하는 유형 Semi-detached Mode(중간형) 30만 라인 이하의 소프트웨어를 개발하는 유형 Embedded Mode(임베디드형) 30만 라인 이상의 소프트웨어를 개발하는 유형

113. 소프트웨어 개발 프레임워크와 관련한 설명으로 가장 적절하지 않은 것은?

① 반제품 상태의 제품을 토대로 도메인별로 필요한 서비스 컴포넌트를 사용하여 재사용성 확대와 성능을 보장 받을 수 있게 하는 개발 소프트웨어이다.

② 라이브러리와는 달리 사용자 코드에서 프레임워크를 호출해서 사용하고, 그에 대한 제어도 사용자 코드가 가지는 방식이다.

③ 설계 관점에 개발 방식을 패턴화시키기 위한 노력의 결과물인 소프트웨어 디자인 패턴을 반제품 소프트웨어 상태로 집적화시킨 것으로 볼 수 있다.

④ 프레임워크의 동작 원리를 그 제어 흐름의 일반적인 프로그램 흐름과 반대로 동작한다고 해서 IOC(Inversion of Control)라고 설명하기도 한다.

프레임워크는 제어의 역전(IoC: Inversion of Control) 원리를 따르기 때문에,

라이브러리와 달리 프레임워크가 사용자 코드를 호출하고 전반적인 제어 흐름을 주도합니다.

114. 정보보호를 위한 암호화에 대한 설명으로 틀린 것은?

① 평문 – 암호화되기 전의 원본 메시지

② 암호문 – 암호화가 적용된 메시지

③ 복호화 – 평문을 암호문으로 바꾸는 작업

④ 키(Key) - 적절한 암호화를 위하여 사용하는 값

암호화 : 평문 > 암호문

복호화 : 암호문 > 평문

115. 제어흐름 그래프가 다음과 같을 때 McCabe의 cyclomatic 수는 얼마인가?

① 3

② 4

③ 5

④ 6

순환복잡도 공식

V(G) = E - N + 2

- E : 화살표 수, N : 노드수(점)

116. 다음이 설명하는 공격 기법은?

컴퓨터 소프트웨어나 하드웨어 및 컴퓨터 관련 전자 제품의 버그, 보안 취약점 등 설계상 결함을 이용하여 공격자의 의도된 동작을 수행하도록 만들어진 절차나 일련의 명령, 스크립트, 프로그램 또는 특정한 데이터 조각을 말한다.

① 익스플로잇(Exploit)

② 웜 (Worm)

③ LAND Attack

④ TearDrop

117. 취약점 관리를 위한 응용 프로그램의 보안 설정과 가장 거리가 먼 것은?

① 서버 관리실 출입 통제

② 실행 프로세스 권한 설정

③ 운영체제의 접근 제한

④ 운영체제의 정보 수집 제한

118. 페어 프로그래밍(Pair Programming)에 대한 설명으로 틀린 것은?

① 두 사람이 짝이 되어 한 사람은 코딩을, 다른 사람은 검사를 수행하는 방식이다.

② 게임처럼 선수와 규칙, 목표를 두고 기획에 임한다.

③ 코드에 대한 책임을 공유하고, 비형식적인 검토를 수행할 수 있다.

④ 코드 개선을 위한 리팩토링을 장려하며, 생산성이 떨어지지 않는다.

②번에 대한 설명은 Planning Game에 대한 것이다.

119. 물리적 배치와 상관없이 논리적으로 LAN을구성하여 Broadcast Domain을 구분할 수있게 해주는 기술로 접속된 장비들의 성능향상 및 보안성 증대 효과가 있는 것은?

① VLAN

② STP

③ L2AN

④ ARP

VLAN(Virtual Local Area Network)

물리적 배치와 상관없이 논리적으로 LAN을 구성하여 Broadcast Domain을 구분할 수 있게 해주는 기술로

접속된 장비들의 성능향상 및 보안성 증대 효과를 목표로 한다

120. 대칭 암호 알고리즘과 비대칭 암호 알고리즘에 대한 설명으로 틀린 것은?

① 대칭 암호 알고리즘은 비교적 실행 속도가 빠르기 때문에 다양한 암호의 핵심 함수로 사용될 수 있다.

② 대칭 암호 알고리즘은 비밀키 전달을 위한 키 교환이 필요하지 않아 암호화 및 복호화의 속도가 빠르다.

③ 비대칭 암호 알고리즘은 자신만이 보관하는 비밀키를 이용하여 인증, 전자서명 등에 적용이 가능하다.

④ 대표적인 대칭키 암호 알고리즘으로는 AES, IDEA 등이 있다.

대칭 아모 알고리즘은 안전한 키 교환이 필요하다.

121. 다음 보안 인증 방법 중 패스워드에 해당 하는 것은?

① Something You Know

② Something You Have

③ Something You Are

④ Somewhere You Are

보안인증 방법

Something You Know 사용자가 알고 있는 정보로 인증 패스워드, PIN(개인식별번호) Something You Have 사용자가 소유하고 있는 물리적 장치를 사용하여 인증 스마트카드, USB토큰, 휴대폰 앱 Something You Are 사용자의 생체를 사용하여 인증 지문, 홍채, 음성 Somewhere You Are 사용자의 위치로 인증 IP 주소, 지리적 위치

122. OSI 7계층 중 물리 계층에서만 사용하는 장비로써 근거리통신망(LAN)의 전송매체상에 흐르는 신호를 정형, 증폭, 중계하는 장치는?

① Repeater

② Router

③ Bridge

④ Gateway

123. 접근 통제(Access Control)에 대한 설명으로 틀린 것은?

① 접근 통제 요소는 식별, 인증, 인가이다.

② 역할 기반 접근 통제는 직책이 아닌 사람에 대해 권한을 부여함으로써 효율적인 권한 관리가 가능하다.

③ 임의적 접근 통제는 정보의 소유자가 보안 레벨을 결정하고 이에 대한 정보의 접근 제어를 설정하는 방식이다.

④ 강제적 접근 통제는 중앙에서 정보를 수집하고 분류하여 보안 레벨을 결정하고 정책적으로 접근제어를 수행하는 방식이다.

접근 통제 방법

역할 기반 접근 통제 RBAC

Role Based Access Control사람이 아닌 직책에 대해 권한을 부여함으로써

효율적인 권한 관리가 가능임의적 접근 통제 DAC

Discretionary Access Control정보의 소유자가 보안 레벨을 결정하고

이에 대한 정보의 접근 제어를 설정강제적 접근 통제 MAC

Mandatory Access Control중앙에서 정보를 수집하고 분류하여 보안 레벨을 결정하고

정책적으로 접근제어를 수행하는 방식으로

다단계 보안 모델이라고도 함

124. 시스템 평가 방법 중 소프트웨어 비용 산출방법이 아닌 것은?

① LOC 방법

② COCOMO 방법

③ CPM 방법

④ 델파이 방법

소프트웨어 비용 추정 모형

LOC, COCOMO, Putnam, FP, 델파이 기법, 전문가 감정 기법, 유추 추정법

125. 다음 설명에 해당하는 보안시스템은?

- 사용자, 시스템 행동의 모니터링 및 분석

- 시스템 설정 및 취약점에 대한 감사기록

- 알려진 공격에 대한 행위 패턴 인식

- 비정상적 행위 패턴에 대한 통계적 분석

① IDS

② Firewall

③ DMZ

④ IPS

IPS(Intrusion Prevention System, 침임 방지 시스템)

- 네트워크에서 악의적인 활동을 지속적으로 모니터링하고 이러한 활동이 발생할 경우

보고, 차단, 제거 등의 예방 조치를 취하는 네트워크 보안 도구

- 사용자, 시스템 행동의 모니터링 및 분석

126. 시스템의 사용자가 로그인하여 명령을 내리는 과정에 대한 시스템의 동작 중 다음 설명에 해당하는 것은?

- 자신의 신원을 시스템에 증명하는 과정이다.

- 아이디와 패스워드를 입력하는 과정이 가장 일반적인 예시라고 볼 수 있다.

① Aging

② Accounting

③ Authorization

④ Authentication

인증 (Authentication): 본인(누구)인지 신원 확인

인가 (Authorization): 허가된 행동(무엇) 결정

126. 소프트웨어 개발에서 정보보안 3요소에 해당하지 않는 설명은?

① 기밀성 : 인가된 사용자에 대해서만 자원 접근이 가능하다.

② 무결성 : 인가된 사용자에 대해서만 자원 수정이 가능하며 전송중인 정보는 수정되지 않는다.

③ 가용성 : 인가된 사용자는 가지고 있는 권한 범위내에서 언제든 자원 접근이 가능하다.

④ 휘발성 : 인가된 사용자가 수행한 데이터는 처리완료 즉시 폐기 되어야 한다.

정보 보안의 3요소 : 무기가

- 무결성(Integrity) : 시스템 내의 정보는 오직 인가된 사용자만 수정할 수 있는 보안 요소

- 기밀성(Confidentiality) : 인가되지 않는 사용자가 객체 정보의 내용을 알 수 없도록 하는 보안요소

- 가용성(Availability) : 정보 시스템 또는 정보에 대한 접근과 사용이 요구시점에 완전하게 제공 될 수 있는 상태를 의미하는 보안 요소.

127. 다음 내용이 설명하는 기술로 가장 적절한 것은?

- 다른 국을 향하는 호출이 중계에 의하지 않고 직접 접속되는 그물 모양의 네트워크이다.

- 통신량이 많은 비교적 소수의 국 사이에 구성 될 경우 경제적이며 간편하지만, 다수의 국 사이에는 회선이 세분화되어 비경제적일 수도 있다.

- 해당 형태의 무선 네트워크의 경우 대용량을 빠르고 안전하게 전달할 수 있어 행사장이나 군 등에서 많이 활용된다

① Virtual Local Area Network

② Simple Station Network

③ Mesh Network

④ Modem Network

128. 물리적 위협으로 인한 문제에 해당하지 않는 것은?

① 화재, 홍수 등 천재지변으로 인한 위협

② 하드웨어 파손, 고장으로 인한 장애

③ 방화, 테러로 인한 하드웨어와 기록장치를 물리적으로 파괴하는 행위

④ 방화벽 설정의 잘못된 조작으로 인한 네트워크, 서버 보안 위협

129. 악성코드의 유형 중 다른 컴퓨터의 취약점을 이용하여 스스로 전파하거나 메일로 전파되며 스스로를 증식하는 것은?

① Worm

② Rogue Ware

③ Adware

④ Reflection Attack

벌레마냥 스스로 전파되고 증식

130. 다음 설명에 해당되는 공격기법은?

시스템 공격 기법 중 하나로 허용 범위 이상의 ICMP 패킷을 전송하여 대상 시스템의 네트워크를 마비시킨다.

① Ping of Death

② Session Hijacking

③ Piggyback Attack

④ XSS

Session Hijacking(TCP 세션 하이재킹) : TCP 세션 관리 취약점을 이용하여 공격

Piggyback Attack : 물리적인 보안 장치들이 많이 존재하는 장치들을 우회하는 방법

XSS : 악성 스크립트를 작성, 삽입

CSRF(Cross Site Request Forgery) : 사용자의 무관하게 공격자가 의도한 행위룰 특정 웹 사이트에 요청

131. 다음 설명에 해당되는 소프트웨어는?

- 개발해야 할 애플리케이션의 일부분이 이미 내장된 클래스 라이브러리로 구현이 되어 있다.

- 따라서, 그 기반이 되는 이미 존재하는 부분을 확장 및 이용하는 것으로 볼 수 있다.

- JAVA 기반의 대표적인 소프트웨어로는 스프링(Spring)이 있다.

① 전역 함수 라이브러리

② 소프트웨어 개발 프레임워크

③ 컨테이너 아키텍처

④ 어휘 분석기

132. 소프트웨어 개발 방법론 중 애자일(Agile)방법론의 특징과 가장 거리가 먼 것은?

① 각 단계의 결과가 완전히 확인된 후 다음단계 진행

② 소프트웨어 개발에 참여하는 구성원들 간의 의사소통 중시

③ 환경 변화에 대한 즉시 대응

④ 프로젝트 상황에 따른 주기적 조정

133. 두 명의 개발자가 5개월에 걸쳐 10000 라인의 코드를 개발하였을 때, 월별(man-month) 생산성 측정을 위한 계산 방식으로 가장 적합한 것은?

LOC 기법 (Line Of Code)

노력 노력 = 개발 기간(월) * 투입 인원 (인) 개발 비용 개발 비용 = 기발 기간(월) * 투입 인원(인) * 단위 비용(인당 월 평균 인건비) 개발 기간 개발 기간(월) = 예측된 LOC / (투입 인원 * 1인당 월 평균 생산 LOC) 생산성 생산성 = 개발된 LOC / (투입 인원(인) * 개발 기간(월))

134. COCOMO(Constructive Cost Model) 모형의 특징이 아닌 것은?

① 프로젝트를 완성하는데 필요한 man-month로 산정 결과를 나타낼 수 있다.

② 보헴(Boehm)이 제안한 것으로 원시 코드 라인 수에 의한 비용 산정 기법이다.

③ 비교적 작은 규모의 프로젝트 기록을 통계분석하여 얻은 결과를 반영한 모델이며 중소 규모 소프트웨어 프로젝트 비용 추정에 적합하다.

④ 프로젝트 개발 유형에 따라 object, dynamic, function의 3가지 모드로 구분한다.

COCOMO 개발 유형

- 프로젝트 개발 유형에 따라 organic, semi-detach, embedded 3가지 모드로 구분된다.

135. 각 사용자 인증의 유형에 대한 설명으로 가장 적절하지 않은 것은?

① 지식 : 주체는 '그가 알고 있는 것'을 보여주며 예시로는 패스워드, PIN 등이 있다.

② 소유 : 주체는 '그가 가지고 있는 것'을 보여주며 예시로는 토큰, 스마트카드 등이 있다.

③ 존재 : 주체는 '그를 대체하는 것'을 보여주며 예시로는 패턴, QR 등이 있다.

④ 행위 : 주체는 '그가 하는 것'을 보여주며 예시로는 서명, 움직임, 음성 등이 있다.

존재 : 생체인증

136. 프로젝트 일정 관리 시 사용하는 PERT 차트에 대한 설명에 해당하는 것은?

① 각 작업들이 언제 시작하고 언제 종료되는지에 대한 일정을 막대도 표를 이용하여 표시한다.

② 시간선(Time-line) 차트라고도 한다.

③ 수평 막대의 길이는 각 작업의 기간을 나타낸다.

④ 작업들 간의 상호 관련성, 결정 경로, 경계 시간, 자원 할당 등을 제시한다.

137. 위조된 매체 접근 제어(MAC) 주소를 지속적으로 네트워크로 흘려보내, 스위치 MAC 주소 테이블의 저장 기능을 혼란시켜 더미 허브(Dummy Hub)처럼 작동하게 하는 공격은?

① Parsing

② LAN Tapping

③ Switch Jamming

④ FTP Flooding

잼민이 마냥 주소를 흘려보냄

138. 블루투스(Bluetooth) 공격과 해당 공격에 대한 설명이 올바르게 연결된 것은?

① 블루버그(BlueBug) - 블루투스의 취약점을 활용하여 장비의 파일에 접근하는 공격으로 OPP를 사용하여 정보를 열람

② 블루스나프(BlueSnarf) - 블루투스를 이용해 스팸처럼 명함을 익명으로 퍼뜨리는 것

③ 블루프린팅(BluePrinting) - 블루투스 공격 장치의 검색 활동을 의미

④ 블루재킹(BlueJacking) - 블루투스 장비 사이의 취약한 연결 관리를 악용한 공격

블루투스 공격

블루버그 블루투스 장비 사이 취약한 연결 관리를 악용한 공격기법 블루스나프(블루스나핑) 블루투스의 취약점을 활용하여 장비의 파일에 접근하는 공격으로

OPP(Obex Push Protocol)를 사용하여 정보를 열람하는 공격기법블루재킹 블루투스를 이용해 스팸처럼 명함을 익명으로 퍼뜨리는 공격기법 블루프린팅 블루투스 장치들을 검색하고 해당 장치들의 정보를 파악하는 행위

139. DoS(Denial of Service) 공격과 관련한 내용으로 틀린 것은?

① Ping of Death 공격은 정상 크기보다 큰 ICMP 패킷을 작은 조각(Fragment)으로 쪼개어 공격 대상이 조각화된 패킷을 처리하게 만드는 공격 방법이다.

② Smurf 공격은 멀티캐스트(Multicast)를 활용하여 공격 대상이 네트워크의 임의의 시스템에 패킷을 보내게 만드는 공격이다.

③ SYN Flooding은 존재하지 않는 클라이언트가 서버별로 한정된 접속 가능 공간에 접속한 것처럼 속여 다른 사용자가 서비스를 이용하지 못하게 하는 것이다.

④ Land 공격은 패킷 전송 시 출발지 IP주소와 목적지 IP주소 값을 똑같이 만들어서 공격 대상에게 보내는 공격 방법이다.

Smurfing: ICMP 특성 악용, 특정 사이트 대량 데이터 전송으로 네트워크 불능 공격 (스머프사진 데이터 전송)

140. Python 기반의 웹 크롤링(Web Crawling) 프레임워크로 옳은 것은?

① Li-fi

② Scrapy

③ CrawlCat

④ SBAS

- Scrapy : 파이썬 기반의 웹크롤러 프레임 워크

- Li-fi : 스펙트럼의 빛을 이용한 5세대 이동 통신 기술

- SBAS(위성항법보강시스템) : GPS의 오차를 보정해 신뢰성과 안정성을 높인 기법

141. Windows 파일 시스템인 FAT과 비교했을 때의 NTFS의 특징이 아닌 것은?

① 보안에 취약

② 대용량 볼륨에 효율적

③ 자동 압축 및 안정성

④ 저용량 볼륨에서의 속도 저하

NTFS는 FAT에 비하여 보안성이 높다.

142. DES는 몇 비트의 암호화 알고리즘인가?

① 8

② 24

③ 64

④ 132

DES는 블록 암호의 일종으로 평문을 64비트로 나누어 56비트의 키를 사용한 알고리즘 방법이다.

143. 리눅스에서 생성된 파일 권한이 644일 경우 umask 값은?

① 022

② 666

③ 777

④ 755

umask

- 파일이나 디렉터리 생성 시 초기 접근권한을 설정할 때 사용한다.

- 초기 파일의 권한은 666이고 디렉터리는 777 이며 여기에 umask 값을 빼서 초기 파일 권한을 설정할 수 있다.

144. 다음 내용이 설명하는 로그 파일은?

· 리눅스 시스템에서 사용자의 성공한 로그인/로그아웃 정보 기록

· 시스템의 종료/시작 시간 기록

① tapping

② xtslog

③ linuxer

④ wtmp

리눅스 로그파일

- utmp : 현재 로그인한 사용자 상태 정보를 담고 있는 로그파일 (hyUnjae, 현재)

- wtmp : 성공한 로그인/로그아웃 정보와 시스템 boot/shutdown의 히스토리를 담고 있는 로그파일 (www성공)

- btmp : 실패한 로그인 정보를 담고 있는 로그파일 (실패했지만 괜찮아b)

145. 상향식 비용 산정 기법 중 LOC(원시 코드 라인 수) 기법에서 예측치를 구하기 위해 사용하는 항목이 아닌 것은?

① 낙관치

② 기대치

③ 비관치

④ 모형치

LOC(Line Of Code) 기법

- 예측치 = (a + 4c + b) / 6 (단, a는 낙관치, b는 비관치, c는 기대치임)

146. 구글의 구글 브레인 팀이 제작하여 공개한 기계 학습(Machine Learning)을 위한 오픈소스 소프트웨어 라이브러리는?

① 타조(Tajo)

② 원 세그(One Seg)

③ 포스퀘어(Foursquare)

④ 텐서플로(TensorFlow)

147. 비대칭 암호화 방식으로 소수를 활용한 암호화 알고리즘은?

① DES

② AES

③ SMT

④ RSA

RSA : 소인수분해 문제의 난해성을 기반으로 한다. (R소)

ECC(타원 곡선 암호) : 타원 곡선 위에서의 이산대수 문제의 난해성을 기반으로 한다. (이이)

148. 생명주기 모형 중 가장 오래된 모형으로 많은 적용 사례가 있지만 요구사항의 변경이 어렵고 각 단계의 결과가 확인 되어야 다음 단계로 넘어갈 수 있는 선형 순차적, 고전적 생명 주기 모형이라고도 하는 것은?

① Waterfall Model

② Prototype Model

③ Cocomo Model

④ Spiral Model

149. 다음에서 설명하는 IT 스토리지 기술은?

- 가상화를 적용하여 필요한 공간만큼 나눠 사용할 수 있도록 하며 서버 가상화와 유사함

- 컴퓨팅 소프트웨어로 규정하는 데이터 스토리지 체계이며, 일정 조직 내 여러 스토리지를 하나처럼 관리하고 운용하는 컴퓨터 이용 환경

- 스토리지 자원을 효율적으로 나누어 쓰는 방법으로 이해할 수 있음

① Software Defined Storage

② Distribution Oriented Storage

③ Network Architected Storage

④ Systematic Network Storage

가상화적용 : SDS

150. 정보 보안을 위한 접근 제어(Access Control)과 관련한 설명으로 틀린 것은?

① 적절한 권한을 가진 인가자만 특정 시스템이나 정보에 접근할 수 있도록 통제하는 것이다.

② 시스템 및 네트워크에 대한 접근 제어의 가장 기본적인 수단은 IP와 서비스 포트로 볼 수 있다.

③ DBMS에 보안 정책을 적용하는 도구인 XDMCP를 통해 데이터베이스에 대한 접근제어를 수행할 수 있다.

④ 네트워크 장비에서 수행하는 IP에 대한 접근 제어로는 관리 인터페이스의 접근제어와 ACL(Access Control List) 등 있다.

XDMCP(X Display Manager Control Protocol)

- Linux의 X 서버가 실행하는 호스트와 X 클라이언트가 XDM과 통신하기 위해 X 단말기에서 이용하는 프로토콜이다.

151. 국내 IT 서비스 경쟁력 강화를 목표로 개발되었으며 인프라 제어 및 관리 환경, 실행 환경, 개발 환경, 서비스 환경, 운영환경으로 구성되어 있는 개방형 클라우드 컴퓨팅 플랫폼은?

① N20S

② PaaS-TA

③ KAWS

④ Metaverse

PaaS-TA

국내 IT 서비스 경쟁력 강화를 목표로 개발된 개방형 클라우드 컴퓨팅 플랫폼이다.

152. S/W 각 기능의 원시 코드 라인수의 비관치, 낙관치, 기대치를 측정하여 예측치를 구하고 이를 이용하여 비용을 산정하는 기법은?

① Effort Per TSK 기법

② 전문가 감정 기법

③ 델파이기법

④ LOC기법

LOC(Line Of Code) 기법

- 예측치 = (a+4m+b) / 6 (단, a는 낙관치, b는 비관치, c는 기대치임)

153. 정보 시스템 내에서 어떤 주체가 특정 개체에 접근하려 할 때 양쪽의 보안 레이블(Security Label)에 기초하여 높은 보안 수준을 요구하는 정보(객체)가 낮은 보안 수준의 주체에게 노출되지 않도록 하는 접근 제어 방법은?

① Mandatory Access Control

② User Access Control

③ Discretionary Access Control

④ Data-Label Access Control

접근 통제 방법

역할 기반 접근 통제 RBAC

Role Based Access Control사람이 아닌 직책에 대해 권한을 부여함으로써

효율적인 권한 관리가 가능임의적 접근 통제 DAC

Discretionary Access Control정보의 소유자가 보안 레벨을 결정하고

이에 대한 정보의 접근 제어를 설정강제적 접근 통제 MAC

Mandatory Access Control중앙에서 정보를 수집하고 분류하여 보안 레벨을 결정하고

정책적으로 접근제어를 수행하는 방식으로

다단계 보안 모델이라고도 함

154. 소프트웨어 생명주기 모형 중 Spiral Model에 대한 설명으로 틀린 것은?

① 비교적 대규모 시스템에 적합하다.

② 개발 순서는 계획 및 정의, 위험 분석, 공학적 개발, 고객 평가 순으로 진행된다.

③ 소프트웨어를 개발하면서 발생할 수 있는 위험을 관리하고 최소화하는 것을 목적으로 한다.

④ 계획, 설계, 개발, 평가의 개발 주기가 한 번만 수행된다.

나선형 모델(Spiral Model)은 위험 관리를 중심으로 개발 주기를 여러 번 반복(Iterative)하면서 점진적으로 시스템을 완성해 나가는 모델이다.

155. SSH(Secure Shell)에 대한 설명으로 틀린 것은?

① SSH의 기본 네트워크 포트는 220번을 사용한다.

② 전송되는 데이터는 암호화 된다.

③ 키를 통한 인증은 클라이언트의 공개키를 서버에 등록해야 한다.

④ 서로 연결되어 있는 컴퓨터 간 원격 명령실행이나 셀 서비스 등을 수행한다.

SSH키는 22번 포트를 사용한다.

156. 침입차단 시스템(방화벽) 중 다음과 같은 형태의 구축 유형은?

① Block Host

② Tree Host

③ Screened Subnet

④ Ring Homed

157. PC, TV, 휴대폰에서 원하는 콘텐츠를 끊김없이 자유롭게 이용할 수 있는 서비스는?

① Meristor

② MEMS

③ SNMP

④ N-Screen

158. Secure OS의 보안 기능으로 거리가 먼 것은?

① 식별 및 인증

② 임의적 접근 통제

③ 고가용성 지원

④ 강제적 접근 통제

159. ISO 12207 표준의 기본 생명주기의 주요 프로세스에 해당하지 않는 것은?

① 획득 프로세스

② 개발 프로세스

③ 성능평가 프로세스

④ 유지보수 프로세스

ISO/IEC 12207

획득 프로세스, 공급 프로세스, 개발 프로세스, 운영 프로세스, 유지보수 프로세스

160. 다음 내용이 설명하는 것은?

- 네트워크상에 광채널 스위치의 이점인 고속 전송과 장거리 연결 및 멀티 프로토콜 기능을 활용

- 각기 다른 운영체제를 가진 여러 기종들이 네트워크상에서 동일 저장장치의 데이터를 공유하게 함으로써, 여러 개의 저장 장치나 백업 장비를 단일화시킨 시스템

① SAN

② MBR

③ NAC

④ NIC

SAN(Storage Area Network)

- 네트워크상에 광채널 스위치의 이점인 고속 전송과 장거리 연결 및 멀티 프로토콜 기능을 활용

161. CBD(Component Based Development) SW개발 표준 산출물 중 분석 단계에 해당하는 것은?

① 클래스 설계서

② 통합시험 결과서

③ 프로그램 코드

④ 사용자 요구사항 정의서

CBD(Component Based Development) SW개발 표준 산출물

분석 사용자 요구사항 정의서, 유스케이스 명세서, 요구사항 추적표 설계 클래스 명세서, 사용자 인터페이스 설계서, 아키텍처 설계서, 총괄 시험 계획서. 시스템 시험 시나리오, 엔티티 관계 모형 설계서, 데이터베이스 설계서, 통합 시험 시나리오, 단위 시험 케이스, 데이터 전환 및 초기 데이터 설계서 구현 프로그램 코드, 단위 시험 결과서, 데이터베이스 테이블 시험 통합 시험 결과서, 시스템 시험 결과서, 사용자 지침서, 운영자 지침서, 시스템 설치 결과서, 인수 시험 시나리오, 인수시험 결과서

162. 소프트웨어 비용 산정 기법 중 개발 유형으로 organic, semi-detached, embedded로 구분되는 것은?

① PUTNAM

② COCOMO

③ FP

④ SLIM

163. SPICE모델의 프로세스 수행능력 수준의 단계별 설명이 틀린 것은?

① 수준7 - 미완성단계

② 수준5 - 최적화 단계

③ 수준4 - 예측 단계

④ 수준3 - 확립 단계

SPICE 모델의 프로세스 수행능력 수준

레벨 0 불완전 (Incomplete) 프로세스가 구현되지 않거나, 정의된 목적을 달성하지 못한 단계 레벨 1 수행됨 (Performed) 프로세스의 목적이 달성되지만, 계획되거나 추적되지 않는 비일관적인 상태 레벨 2 관리됨 (Managed) 프로세스가 계획, 모니터링, 통제되며, 결과물이 정의된 절차에 따라 생산되는 단계 레벨 3 확립됨 (Established) 조직 전체에 걸쳐 표준화되고 잘 정의된 프로세스를 사용하며,

일관성 있게 적용되는 단계레벨 4 예측 가능함 (Predictable) 프로세스의 성능이 정량적으로 이해되고 통계적으로 관리되어,

예측 가능한 결과를 도출하는 단계레벨 5 최적화됨 (Optimizing) 지속적인 개선을 통해 프로세스의 성능을 능동적으로 최적화하고 혁신하는 단계

164. 서로 다른 네트워크 대역에 있는 호스트들 상호간에 통신할 수 있도록 해주는 네트워크 장비는?

① L2 스위치

② HIPO

③ 라우터

④ RAD

165. 다음 내용이 설명하는 것은?

- 블록체인(Blockchain) 개발환경을 클라우드로 서비스하는 개념

- 블록체인 네트워크에 노드의 추가 및 제거가 용이

- 블록체인의 기본 인프라를 추상화하여 블록체인 응용프로그램을 만들 수 있는 클라우드 컴퓨팅 플랫폼

① OTT

② Baas

③ SDDC

④ Wi-SUN

Baas(Backend as a Service)

- 블록체인(Blockchain) 개발환경을 클라우드로 서비스하는 개념으로 블록체인 네트워크에 노드의 추가 및 제거가 용이하다.

- 블록체인의 기본 인프라를 추상화하여 블록체인 응용프로그램을 만들 수 있는 클라우드 컴퓨팅 플랫폼이다.

166. LOC기법에 의하여 예측된 총 라인수가 36,000라인, 개발에 참여할 프로그래머가 6명, 프로그래머들의 평균 생산성이 월간 300라인일 때 개발에 소요되는 기간은?

① 5개월

② 10개월

③ 15개월

④ 20개월

- 개발 기간 = 예측된 LOC / (개발자 수 × 1인당 월평균 생산 LOC)

- 개발 기간 = 36000 / (6 × 300)

167. 다음 내용이 설명하는 소프트웨어 개발 모형은?

소프트웨어 생명주기 모형 중 Boehm이 제시한 고전적 생명주기 모형으로서 선형 순차적 모델이라고도 하며, 타당성 검토, 계획, 요구사항 분석, 설계, 구현, 테스트, 유지보수의 단계를 통해 소프트웨어를 개발하는 모형

① 프로토타입 모형

② 나선형 모형

③ 폭포수 모형

④ RAD 모형

168. 다음 암호 알고리즘 중 성격이 다른 하나는?

① MD4

② MD5

③ SHA-1

④ AES

해시 암호화 : MD5, SHA, HAS 등

블록 암호화 : AES

169. 다음 LAN의 네트워크 토폴로지는 어떤 형인가?

① 그물형

② 십자형

③ 버스형

④ 링형

170. 소셜 네트워크에서 악의적인 사용자가 지인 또는 특정 유명인으로 가장하여 활동하는 공격 기법은?

① Evil Twin Attack

② Phishing

③ Logic Bomb

④ Cyberbullying

171. 정형화된 분석 절차에 따라 사용자 요구사항을 파악, 문서화하는 체계적 분석방법으로 자료흐름도, 자료사전, 소단위명세서의 특징을 갖는 것은?

① 구조적 개발 방법론

② 객체지향 개발 방법론

③ 정보공학 방법론

④ CBD 방법론

172. 전기 및 정보통신기술을 활용하여 전력망을 지능화, 고도화함으로써 고품질의 전력서비스를 제공하고 에너지 이용효율을 극대화하는 전력망은?

① 사물 인터넷

② 스마트 그리드

③ 디지털 아카이빙

④ 미디어 빅뱅

173. 크래커가 침입하여 백도어를 만들어 놓거나, 설정파일을 변경했을 때 분석하는 도구는?

① tripwire

② tcpdump

③ cron

④ netcat

Tripwire : 호스트 기반, 백도어, 침입 이후 탐지

174. 스트림 암호화 방식의 설명으로 옳지 않은 것은?

① 비트/바이트/단어들을 순차적으로 암호화 한다.

② 해쉬 함수를 이용한 해쉬 암호화 방식을 사용한다.

③ RC4는 스트림 암호화 방식에 해당한다.

④ 대칭키 암호화 방식이다.

175. 다음 내용이 설명하는 것은?

- 사물통신, 사물인터넷과 같이 대역폭이 제한된 통신환경에 최적화하여 개발된 푸시기술 기반의 경량 메시지 전송 프로토콜

- 메시지 매개자(Broker)를 통해 송신자가 특정 메시지를 발행하고 수신자가 메시지를 구독하는 방식

- IBM이 주도하여 개발

① GRID

② TELNET

③ GPN

④ MQTT

MQTT(Message Queuing Telemetry Transport)는 TCP/IP 기반의 경량 발행-구독 메시징 프로토콜

176. 물리적인 사물과 컴퓨터에 동일하게 표현되는 가상 모델로 실제 물리적인 자산 대신 소프트웨어로 가상화함으로써 실제 자산의 특성에 대한 정확한 정보를 얻을 수 있고, 자산 최적화, 돌발사고 최소화, 생산성 증가 등 설계부터 제조, 서비스에 이르는 모든 과정의 효율성을 향상시킬 수 있는 모델은?

① 최적화

② 실행시간

③ 디지털 트윈

④ N-Screen

물리적인 사물과 컴퓨터에 동일하게 표현되는 가상모델 : 마치 쌍둥이

177. 다음 빈칸에 알맞은 기술은?

( )은/는 웹에서 제공하는 정보 및 서비스를 이용하여 새로운 소프트웨어나 서비스, 데이터베이스 등을 만드는 기술이다.

① Quantum Key Distribution

② Digital Rights Management

③ Grayware

④ Mashup

Mashup : 여러 컨텐츠를 가져와 조합하여 새로운 것을 만드는 것

178. 기능점수(Functional Point)모형에서 비용산정에 이용되는 요소가 아닌 것은?

① 클래스 인터페이스

② 명령어(사용자 질의수)

③ 데이터파일

④ 출력보고서

기능점수 비용산정 요소

- 코드라인 수, 데이터 파일 수, 문서 페이지 수, 입력 유형의 수, 출력 보고서 의 수, 외부 루틴과의 인터페이스 수,명령어(사용자 질의수)

179. 블록 암호화 방식이 아닌 것은?

① DES

② RC4

③ AES

④ SEED

암호 알고리즘

비밀키 블록 암호화 방식 SEED, ARIA, DES, AES 스트림 암호화 방식 RC4, LFSR 공개키 - RSA, Diffie•Hellman HASH - MD5, SHA, HAS

180. Putnam 모형을 기초로 해서 만든 자동화 추정 도구는?

① SQLR/30

② SLIM

③ MESH

④ NFV

날씬한 (풋)남자

181. 큰 숫자를 소인수 분해하기 어렵다는 기반 하에 1978년 MIT에 의해 제안된 공개키 암호화 알고리즘은?

① DES

② ARIA

③ SEED

④ RSA

RSA : 소인수분해 문제의 난해성을 기반으로 한다. (R소)

ECC(타원 곡선 암호) : 타원 곡선 위에서의 이산대수 문제의 난해성을 기반으로 한다. (이이)

182. DDoS 공격과 연관이 있는 공격 방법은?

① Secure shell

② Tribe Flood Network

③ Nimda

④ Deadlock

분산 서비스 거부 (DDoS, Distributed Denial of Service)

- 여러 곳에 분산된 공격 지점에서 한 곳의 서버에 대해 분산 서비스 공격을 수행하는 공격 방법

- 공격 종류: Trinoo, Tribe Flood Network, Stacheldraht, reflector attack

183. RIP(Routing Information Protocol)에 대한 설명으로 틀린 것은?

① 거리 벡터 라우팅 프로토콜이라고도 한다.

② 소규모 네트워크 환경에 적합하다.

③ 최대 홉 카운트를 115홉 이하로 한정하고 있다.

④ 최단경로탐색에는 Bellman-Ford 알고리즘을 사용한다.

RIP(Routing Information Protocol)는 최대 홉(Hop) 카운트를 15로 제한하며,

16홉 이상은 도달 불가능한 네트워크로 간주한다.

184. 소프트웨어 생명주기 모형 중 고전적 생명주기 모형으로 선형 순차적 모델이라고도 하며, 타당성 검토, 계획, 요구사항 분석, 구현, 테스트, 유지보수의 단계를 통해 소프트웨어를 개발하는 모형은?

① 폭포수 모형

② 애자일 모형

③ 컴포넌트 기반 방법론

④ 6GT 모형

185. 전자 칩과 같은 소프트웨어 부품, 즉 블록(모듈)을 만들어서 끼워 맞추는 방법으로 소프트웨어를 완성시키는 재사용 방법은?

① 합성 중심

② 생성 중심

③ 분리 중심

④ 구조 중심

186. 다음 JAVA코드에서 밑줄로 표시된 부분에는 어떤 보안 약점이 존재하는가? (단, key는 암호화 키를 저장하는 변수이다.)

import javax.crypto.KeyGenerator;

import javax.crypto.sepc.SecretKeySpec;

import javax.crypto.Cipher;

·······생략

public String encriptString(String usr) {

String key = “22df3023sf~2;asn!@#/>as”;

if (key != null) {

byte[] bToEncrypt = usr.getBytes(“UTF-8”);

.....생략① 무결성 검사 없는 코드 다운로드

② 중요 자원에 대한 잘못된 권한 설정

③ 하드코드된 암호화 키 사용

④ 적절한 인증없는 중요 기능 허용

187. 소프트웨어 개발 표준 중 소프트웨어 품질 및 생산성 향상을 위해 소프트웨어 프로세스를 평가 및 개선하는 국제 표준은?

① SCRUM

② ISO/IEC 12509

③ SPICE

④ CASE

SPICE(Software Process Improvement and Capability dEtermination, ISO/IEC 15504)

소프트웨어 프로세스를 평가하고 개선하여 품질과 생산성을 향상시키기 위한 국제 표준

188. 실무적으로 검증된 개발보안 방법론 중 하나로써 SW 보안의 모범 사례를 SDLC(Software Development Life Cycle)에 통합한 소프트웨어 개발 보안 생명주기 방법론은?

① CLASP

② CWE

③ PIMS

④ Seven Touchpoints

189. 웹과 컴퓨터 프로그램에서 용량이 적은 데이터를 교환하기 위해 데이터 객체를 속성·값의 쌍 형태로 표현하는 형식으로 자바스크립트(JavaScript)를 토대로 개발되어진 형식은?

① Pythonm

② XML

③ JSON

④ WEB SERVER

190. 최대 흡수를 15로 제한한 라우팅 프로토콜은?

① RIP

② OSPF

③ Static

④ EIGRP

RIP(Routing Information Protocol)

- 최단 경로 탐색에는 Bellman-Ford 알고리즘을 사용하는 거리 벡터 라우팅 프로토콜

- 최적의 경로를 산출하기 위한 정보로서 홉(거리 값)만을 고려하므로, RIP을 선택한 경로가 최적의 경로가 아닌 경우가 많이 발생할 수 있다.

- 소규모 네트워크 환경에 적합하다.

- 최대 홉 카운트를 15홉 이하로 한정하고 있다.

191. 여러 개의 독립된 통신장치가 UWB(Ultra Wideband)기술 또는 블루투스 기술을 사용하여 통신망을 형성하는 무선 네트워크 기술은?

① PICONET

② SCRUM

③ NFC

④ WI-SUN

UWB(Ultra Wde-Band)

- Wifi의 30~50Mbps 속도를 보장하는 반면, 전송 주파수대역 ㎓ 이상을 사용하여 100Mbps∼1Gbps급 속도를 보장한다.

PICONET

- 다수의 독립된 통신장치가 블루투스나 UWB 기술을 사용하여 통신망을 형성하는 무선 네트워크 기술이다.

UWB를 사용하여 피코

192. 컴퓨터 사용자의 키보드 움직임을 탐지해 ID, 패스워드 등 개인의 중요한 정보를 몰래 빼가는 해킹 공격은?

① Key Logger Attact

② Worm

③ Rollback

④ Zombie Worm

193. Rayleigh-Norden 곡선의 노력 분포도를 이용한 프로젝트 비용 산정기법은?

① Putnam 모형

② 델파이 모형

③ COCOMO 모형

④ 기능점수 모형

(풋)남은 노력했다

194. 소인수 분해 문제를 이용한 공개키 암호화 기법에 널리 사용되는 암호 알고리즘 기법은?

① RSA

② ECC

③ PKI

④ PEM

RSA : 소인수분해 문제의 난해성을 기반으로 한다. (R소)

ECC(타원 곡선 암호) : 타원 곡선 위에서의 이산대수 문제의 난해성을 기반으로 한다. (이이)

195. 프로토타입을 지속적으로 발전시켜 최종 소프트웨어 개발까지 이르는 개발방법으로 위험관리가 중심인 소프트웨어 생명주기 모형은?

① 나선형 모형

② 델파이 모형

③ 폭포수 모형

④ 기능점수 모형

196. 백도어 탐지 방법으로 틀린 것은?

① 무결성 검사

② 닫힌 포트 확인

③ 로그 분석

④ SetUID 파일 검사

백도어 탐지 방법

- 무결성 검사

- 로그 분석

- SetUID 파일 검사

- 현재 동작중인 프로레스 및 열린 포트 확인

- 바이러스 및 백도어 탐지 툴 사용

197. 메모리상에서 프로그램의 복귀 주소와 변수사이에 특정 값을 저장해 두었다가 그 값이 변경되었을 경우 오버플로우 상태로 가정하여 프로그램 실행을 중단하는 기술은?

① 모드체크

② 리커버리 통제

③ 시스로그

④ 스택가드

Stack Guard : 복귀 주소와 변수 사이 값을 저장, 오버플로우 상태 가정하여 실행 중단

198. 소프트웨어 개발 프레임워크를 적용할 경우 기대효과로 거리가 먼 것은?

① 품질보증

② 시스템 복잡도 증가

③ 개발 용이성

④ 변경 용이성

199. 폭포수 모형의 특징으로 거리가 먼 것은?

① 개발 중 발생한 요구사항을 쉽게 반영할 수 있다.

② 순차적인 접근방법을 이용한다.

③ 단계적 정의와 산출물이 명확하다.

④ 모형의 적용 경험과 성공사례가 많다.

200. 테일러링(Tailoring) 개발 방법론의 내부 기준에 해당하지 않는 것은?

① 납기/비용

② 기술환경

③ 구성원 능력

④ 국제표준 품질기준

국제표준 품질기준은 외부 기준이다